Questões de Concurso

Para técnico judiciário - informática

Foram encontradas 1.378 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

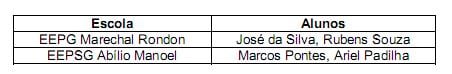

Com base nas informações apresentadas, é correto dizer que a tabela NÃO se encontra na primeira forma normal (1FN), pois

I. Relacionamentos n x m podem ser substituídos por uma entidade.

II. Relacionamentos 1x1 podem ser eliminados, unificando-se as entidades.

III. No caso da necessidade que um relacionamento seja mantido no histórico, é necessário criar atributos que indiquem a validade desse relacionamento.

Está correto o que consta em

I. O protocolo mais utilizado é o HTTPS. Este protocolo utiliza os serviços do TCP na porta 80. Funciona como uma combinação dos protocolos FTP e SNMP, pois permite a transferência de arquivos e usa serviços FTP. O HTTPS permite o uso de servidores proxy.

II. Um servidor proxy mantém cópias das respostas e solicitações recém-transmitidas. Ao receber uma solicitação, verifica seu cache. Se a resposta não estiver armazenada no cache, retransmite a solicitação para o servidor web cor- respondente. Respostas que chegam dos servidores web são enviadas para o servidor proxy e armazenadas para futuras solicitações de outros clientes.

III. A transferência efetiva de e-mails é realizada por meio de agentes de transferência de mensagens (MTAs - Message Transfer Agents). Para enviar e-mails, um sistema de correio eletrônico utiliza um cliente MTA e, para receber, um servidor MTA. O protocolo que define os procedimentos de comunicação entre um cliente e um servidor MTA é o SMTP. O serviço SMTP é instalado por padrão com o serviço POP3 para fornecer serviços de e-mail completos.

Está correto o que se afirma APENAS em

, com o lado1 representando o

, com o lado1 representando o e o lado 2 representando o

e o lado 2 representando o  . A WWW é um serviço

. A WWW é um serviço distribuído, no qual um

distribuído, no qual um  , usando um navegador web, pode acessar um serviço hospedado em um

, usando um navegador web, pode acessar um serviço hospedado em um  O serviço pode ser distribuído em diversos locais, denominados

O serviço pode ser distribuído em diversos locais, denominados

As lacunas são correta e respectivamente preenchidas por:

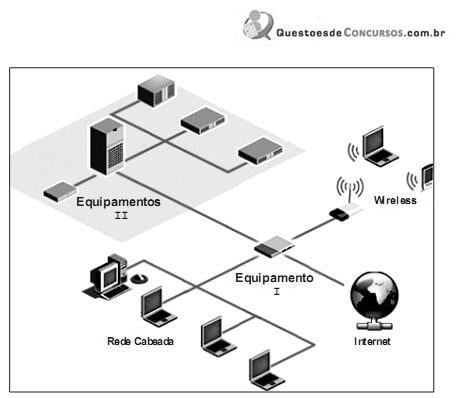

O equipamento I, os equipamentos II, uma tecnologia para a rede LAN cabeada e uma tecnologia ou padrão para a rede LAN wireless são, correta e respectivamente,

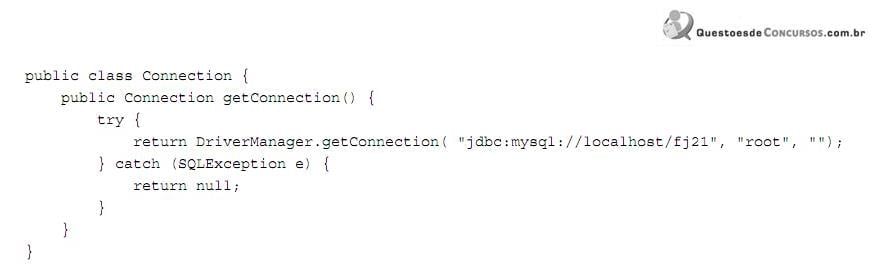

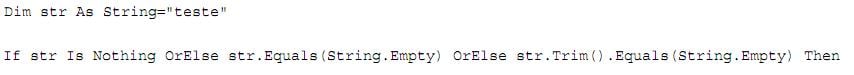

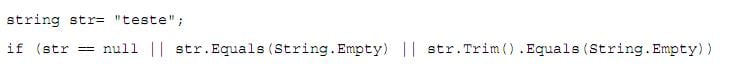

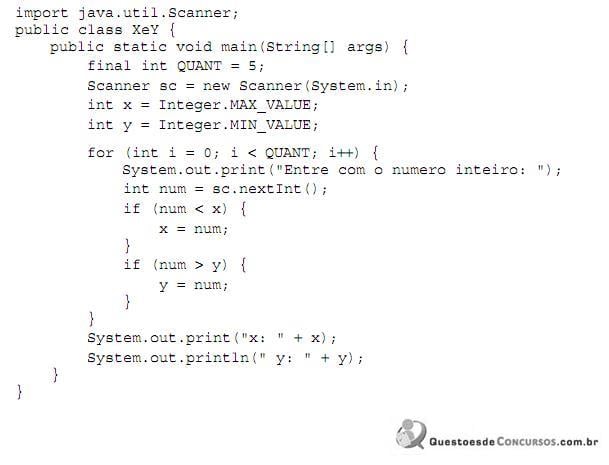

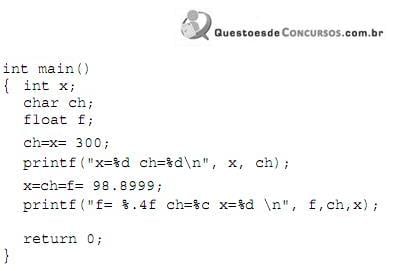

Trecho 1:

Trecho 2:

Os trechos 1 e 2 estão escritos, respectivamente, nas seguintes linguagens de programação,

são formados por 2 fios de cobre revestidos com material isolante e trançados juntos. Os cabos do tipo

são formados por 2 fios de cobre revestidos com material isolante e trançados juntos. Os cabos do tipo  são formados por um condutor central, um invólucro metálico que serve como blindagem, um isolante e uma capa plástica. Estes cabos podem transportar sinais de frequência mais altas que os anteriores. Os cabos de fibra óptica transportam sinais na forma de luz e são utilizados em

são formados por um condutor central, um invólucro metálico que serve como blindagem, um isolante e uma capa plástica. Estes cabos podem transportar sinais de frequência mais altas que os anteriores. Os cabos de fibra óptica transportam sinais na forma de luz e são utilizados em  . Os meios de transmissão não guiados transportam ondas eletromagnéticas que podem ser classificadas em ondas de

. Os meios de transmissão não guiados transportam ondas eletromagnéticas que podem ser classificadas em ondas de  .

. As lacunas são correta e respectivamente preenchidas por:

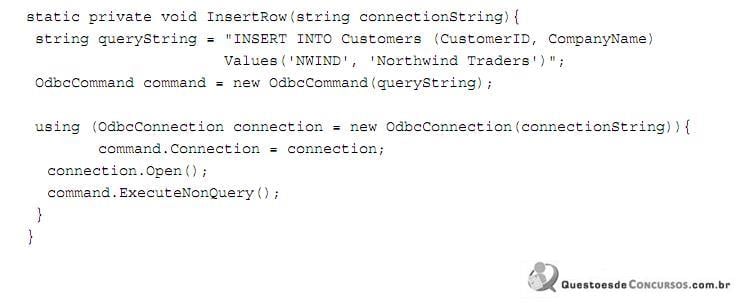

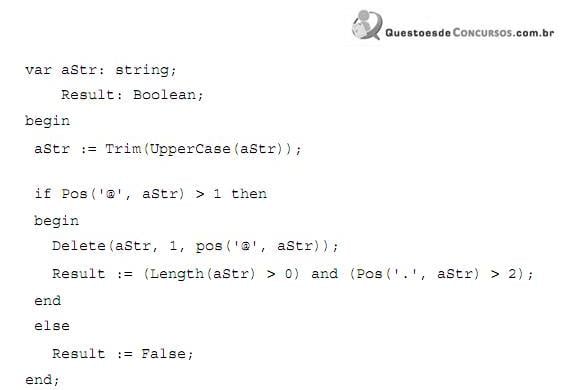

Trecho 1:

Trecho 2:

Trecho 3:

Os trechos 1, 2 e 3 estão escritos nas seguintes linguagens de programação, respectivamente,

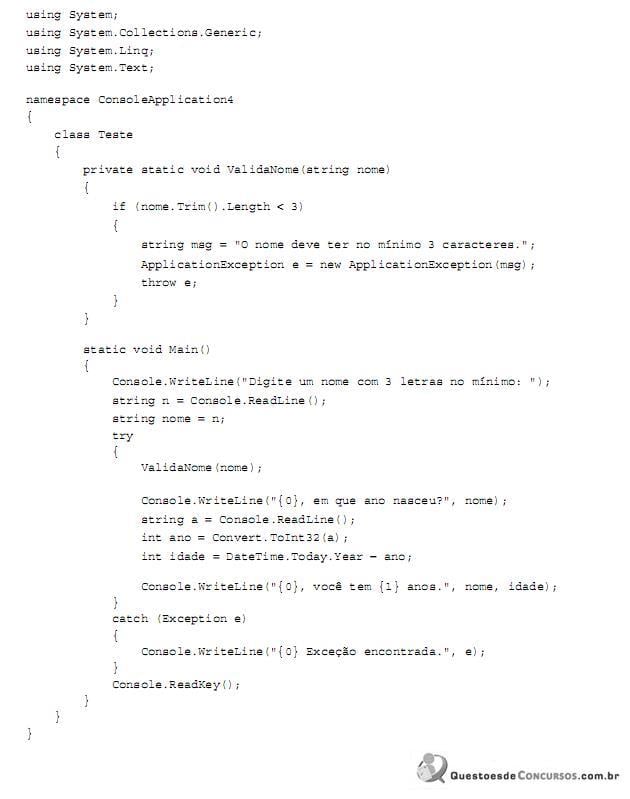

Em relação ao programa C#, é correto afirmar que, se um nome com

Os comandos para compilar e executar o programa acima, usando linha de comando e os resultados obtidos a partir dos dados de entrada 2013, 199, -10, 575 e 2014, são, respectivamente,

tenha 1 byte, o tipo

tenha 1 byte, o tipo  tenha 2 bytes e o tipo

tenha 2 bytes e o tipo  tenha 4 bytes. Considere ainda que o código ASCII da letra Y é 89, da letra b é 98 e da letra c é 99.

tenha 4 bytes. Considere ainda que o código ASCII da letra Y é 89, da letra b é 98 e da letra c é 99. Analise o programa C abaixo.

A saída deste programa é:

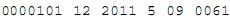

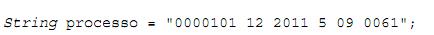

é o número de um processo de um dos Tribunais Regionais Trabalhistas, onde

é o número de um processo de um dos Tribunais Regionais Trabalhistas, onde  é o número do processo; 12 é o dígito verificador;

é o número do processo; 12 é o dígito verificador;  é o ano;

é o ano;  é um número fixo estabelecido para uma instância da Justiça Trabalhista;

é um número fixo estabelecido para uma instância da Justiça Trabalhista;  é um número fixo para a 9º Região e

é um número fixo para a 9º Região e  é a unidade de origem do processo.

é a unidade de origem do processo. Em um programa Java este número foi armazenado em uma variável String da seguinte forma:

Considere que, entre cada grupo de números foi colocado apenas um espaço em branco.

Para separar os grupos de números nos espaços em branco colocando cada parte em uma posição de uma array de Strings de nome x, utiliza-se o comando

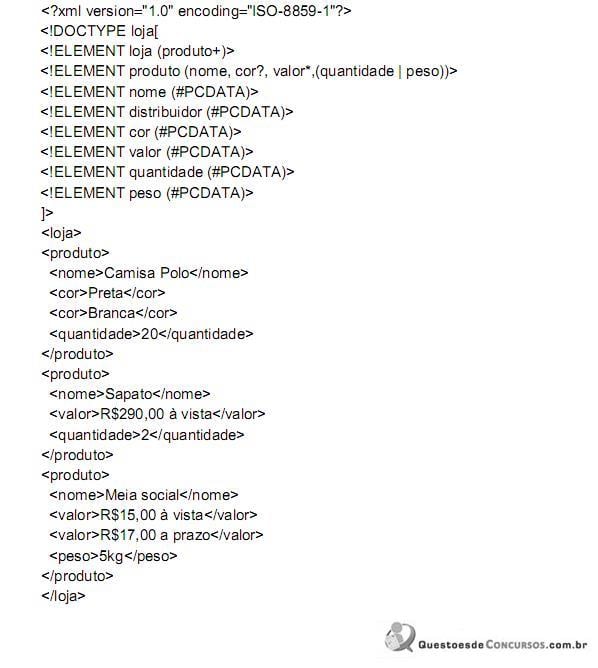

Se o código-fonte acima for validado para o Internet Explorer, o validador acusará erro, pois as regras da DTD indicam que

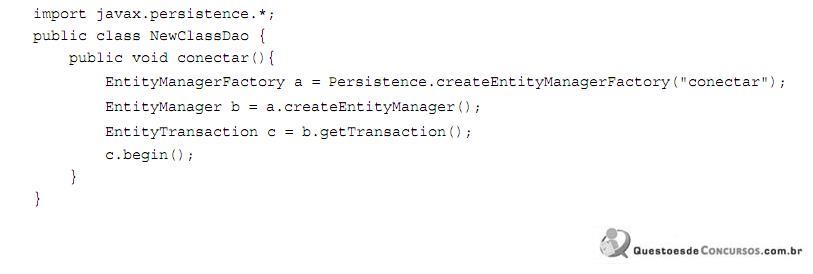

É correto afirmar que os diversos métodos para executar operações de inserção, consulta, alteração e exclusão de registros no Banco de Dados (persist, find, merge, remove, createQuery etc) podem ser acessados por meio do objeto

. A String “

. A String “  ” refere-se ao nome da

” refere-se ao nome da

As lacunas I e II são preenchidas correta e respectivamente com

O ataque descrito é conhecido como

I. Ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta SQL. Os dados manipulados pelo atacante podem iludir o interpretador para que este execute comandos indesejados ou permita o acesso a dados não autorizados.

II. Ocorrem sempre que uma aplicação recebe dados não confiáveis e os envia ao navegador sem validação ou filtro adequados. Esse tipo de ataque permite aos atacantes executarem scripts no navegador da vítima que podem “sequestrar” sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

III. Força a vítima, que possui uma sessão ativa em um navegador, a enviar uma requisição HTTP forjada, incluindo o cookie da sessão da vítima e qualquer outra informação de autenticação incluída na sessão, a uma aplicação web vulnerável. Esta falha permite ao atacante forçar o navegador da vítima a criar requisições que a aplicação vulnerável aceite como requisições legítimas realizadas pela vítima.

As descrições I, II e III correspondem, respectivamente, a ataques