Questões de Concurso Para auditor federal de controle externo - tecnologia da informação

Foram encontradas 402 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

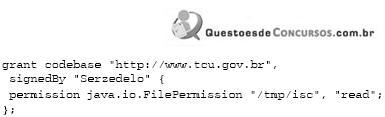

Nessa situação, a descrição do programador será correta se ele responder que tal código pode ser parte de um arquivo de política de segurança de uma aplicação Java e que um código carregado a partir do sítio http://www.tcu.gov.br, que tenha sido digitalmente assinado pela chave privada de

, poderá ler o objeto de sistema de arquivo de nome /tmp/isc.

, poderá ler o objeto de sistema de arquivo de nome /tmp/isc.