Questões de Concurso Para perito criminal - informática

Foram encontradas 385 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação às tecnologias de middleware baseadas na metáfora de filas (message and queuing middleware), analise as afirmativas abaixo.

1) É possível filtrar as mensagens antes do seu processamento;

2) É possível enviar mensagens mesmo na presença de falhas na rede;

3) É possível enviar mensagens para vários destinatários;

Está(ão) correta(s):

Suponha que um arquivo tipo texto num SO da família Unix, de nome 'f.txt', contenha os número de 1 a 20, em ordem reversa, cada número por linha, com cada um iniciando na primeira coluna. Por exemplo, o número 19 está 2ª. Linha com o '1' na primeira coluna e o '9' na segunda. Considere dos comandos ou seqüência de comandos abaixo que objetivam retornar os número de 1 a 10, nesta ordem, um por linha na saída padrão?

1) sort -nr f.txt | head -10

2) tail -10 f.txt | sort -n

3) sort -n f.txt | head -10

4) tail -10 f.txt | sort -nr

5) sort -n < f.txt > f.tmp; head 10 f.tmp; \rm f.tmp

Estão corretas, apenas:

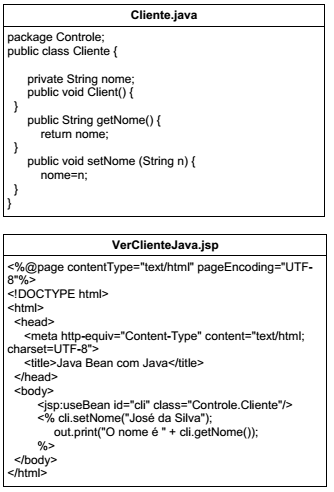

Com relação à linguagem de programação Java, analise as proposições abaixo.

1) Para declarar uma classe como subclasse de outra usamos a instrução extends.

2) A instrução usada para fazer referência a métodos e variáveis de uma superclasse é this.

3) A instrução usada para transformar uma variável em uma variável de classe é static.

4) Java não é uma linguagem puramente orientada a objetos como Ruby ou SmallTalk.

Estão corretas:

Utilizando a Tecnologia de transmissão de voz sobre o protocolo IP (VoIP), as empresas podem economizar custos de chamadas telefônicas entre filiais e matriz, uma vez que elas já estejam interligadas através de uma rede de dados. Considere as afirmativas sobre a tecnologia VoIP:

1) Três abordagens gerais para a convergência de voz e dados são: Voice over ATM, Voice over Frame Relay e Voice over IP.

2) Com a tecnologia VoIP, os dados, a voz e vídeos podem ser transmitidos pela mesma rede baseada em protocolo IP, unificando a infra-estrutura de rede.

3) VoIP é totalmente compatível com todos os modelos de PABX do mercado, evitando aquisições ou UpGrade dos equipamentos existentes.

4) O algoritmo CS-ACELP é um dos algoritmos mais predominantes em VoIP para criptografar transmissão de voz.

5) A tecnologia VoIP usa um método de conectar ligações muito confiável – mas de certa forma ineficiente - conhecido como comutação de circuitos.

Está(ão) correta(s), apenas:

Com respeito à arquitetura e operação de redes privadas virtuais (VPN) baseadas em MPLS, julgue os itens a seguir.

1) Uma tabela VPN routing and forwarding (VRF) é um elemento chave na tecnologia MPLS VPN. Uma VPN VRF é uma instância de tabela de roteamento e mais do que uma VRF pode existir numa roteador PE (Provider Edge). Uma VPN pode conter uma ou mais VRFs numa PE.

2) Numa VPN de camada 2, MPLS é utilizado para passar dados da camada 2 (como Ethernet frames ou células ATM) por um túnel em uma rede de roteadores MPLS.

3) O principal serviço do MPLS é o serviço de VPN, e normalmente usam a topologia lógica Full-mesh ou Hub and Spoke. Os dois principais serviços do MPLS VPN são o VPN de camada 3 e VPN de camada 2.

4) Numa VPN a Topologia lógica Full-Mesh é normalmente utilizada quando se deseja implementer um nível de segurança maior, forçando o tráfego entre filiais a passar pela matriz.

Está(ão) correta(s):