Questões de Concurso

Para perito criminal federal

Foram encontradas 1.124 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No servlet e Jsp, o tratamento de caracteres especiais como caractere comum, recebidos em páginas HTML, pode ser feito por meio do método estático encode da classe java.net.URLEncoder.

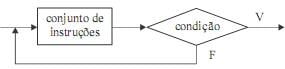

O diagrama de blocos apresentado abaixo se refere à instrução faça < conjunto de instruções > enquanto < condição >.

Coesão e acoplamento são dois critérios úteis para se analisar a qualidade da interface pública de uma classe. A interface pública será considerada coesa se todos os seus recursos estiverem relacionados ao conceito que a classe representa, enquanto, no acoplamento, uma classe é dependente de outra.

A execução da função x descrita abaixo para o valor n igual a 8 fornecerá 21 como resultado.

long x(int n) {

if (n<0) return -1; if (n==0) return 0;

if (n==1) return 1;

return x(n-1) + x(n-2);

}

Um arquivo compactado do Linux cujo nome é prova.tar.gz poderá ser descompactado para a saída padrão, alterando-se o nome original, por meio do comando gzip –dc prova.tar.gz tar xvf –.

Programas maliciosos do tipo RootKits são os mais perigosos, principalmente para usuários de Internet Banking, pois esses programas têm a função de capturar as teclas digitadas no computador.

A engenharia reversa permite conhecer a estrutura do programa e sua lógica e, com base nessas informações, alterar a estrutura do programa, afetando diretamente o fluxo lógico. Essa atividade é conhecida como patching.

Red pointing é o método mais rápido para se realizar engenharia reversa em um código. Para criar um red pointing em um código alvo, é suficiente identificar no programa os locais potencialmente vulneráveis, que fazem chamada ao sistema operacional, e detectar os dados fornecidos pelo usuário, que são processados nesse local.

A depuração de programas utiliza métodos de teste e análise para tentar entender o software. Esses métodos são classificados como caixa-branca (white box) e caixa-preta (black box). Para se conhecer o código e seu comportamento, o teste caixa-branca é menos eficiente que o teste caixa-preta, embora seja mais fácil de ser implementado.

Para realizar a auditoria em um banco de dados, a utilização de um sistema gerenciador de streams de dados (SGSD) impede que o administrador do banco de dados defina os parâmetros de auditoria e os dados a serem auditados mediante consultas, de tal forma que os resultados sejam obtidos em tempo real, minimizando o volume de registros de log que precisam ser armazenados.

Divergência de impedância é o termo usado para se referir aos problemas que ocorrem devido às diferenças entre o modelo de banco de dados e o modelo da linguagem de programação.

Em SQL, triggers são conhecidas como técnicas de banco de dados ativo, pois especificam ações que são disparadas automaticamente por eventos.

A arquitetura ANSI de três níveis separa o nível externo dos usuários, o nível conceitual do banco de dados e o nível de armazenamento interno no projeto de um banco de dados. O nível interno tem um esquema interno, que descreve a estrutura do armazenamento físico do banco de dados e descreve os detalhes completos do armazenamento de dados e os caminhos de acesso para o banco de dados.

As dependências de dados, que incluem as funcionais e as multivaloradas, são consideradas dependências semânticas da implementação do banco de dados, por serem restrições inerentes embasadas no modelo.

Cópias de segurança físicas armazenam dados, usando uma estrutura de diretório e permitem que os dados de arquivo sejam recuperados por sistemas heterogêneos. Salvar arquivos nesse formato é eficiente, pois não ocorre sobrecarga na tradução entre o formato do arquivo nativo e o formato de arquivamento.

Em sistemas de arquivos NTFS, a tabela-mestra de arquivos (MTF) é dividida em seis partições de tamanhos variáveis. Para prover tolerância a falhas nessa configuração, é necessário e suficiente organizá-los utilizando-se RAID nível 4, pois, quanto maior o número de discos do arranjo, menor será a possibilidade de falha.

A substituição da chamada de uma instrução sensível pela chamada de um tratador de interrupção de software (trap) com uma parametrização adequada de registradores é conhecida como hypercall.

No processamento das interrupções geradas pelos componentes de entrada e saída, é necessário que o processador identifique univocamente qual dispositivo gerou a interrupção. Uma das técnicas utilizadas para essa identificação é a daisy chain, que realiza a identificação por hardware, usando uma conexão entre os módulos e o processador, na forma de uma cadeia circular.

Por meio da técnica de pipeline, a arquitetura MIMD e a MISD podem executar múltiplos threads ao mesmo tempo. Na arquitetura MISD, os threads executados são independentes e manipulam dados diferentes

Arquitetura de computador refere-se aos atributos de um sistema visíveis a um programador, ou seja, atributos que possuem impacto direto sobre a execução lógica de um programa. Nesse contexto, é considerada uma questão arquitetural, por exemplo, se uma instrução de multiplicação será realizada por uma unidade de multiplicação especial ou por um mecanismo que faça uso repetido da unidade de adição do sistema