Questões de Concurso Para sistemas de informação

Foram encontradas 114 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

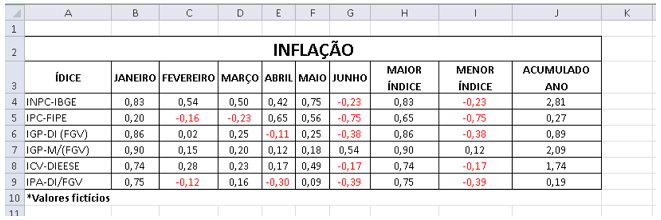

A figura a seguir ilustra uma planilha do Microsoft Excel 2010 (instalação padrão português – Brasil). Com base nesta planilha, assinale a alternativa correta.

Gustavo, Camila e Rafaela foram juntos para uma festa. Chegando na festa, um deles só tomou água, o outro, refrigerante e, o outro, cerveja. Sabendo que:

ou Gustavo tomou água, ou Camila tomou água;

ou Gustavo tomou água, ou Camila tomou água;

ou Gustavo tomou refrigerante, ou Rafaela tomou

água;

ou Gustavo tomou refrigerante, ou Rafaela tomou

água;

ou Camila tomou cerveja, ou Rafaela tomou cerveja.

ou Camila tomou cerveja, ou Rafaela tomou cerveja.

Assinale a alternativa que apresenta o que Gustavo, Camila e Rafaela tomaram na festa, respectivamente.

( ) Enquanto um worm depende de intervenção humana para a sua distribuição, um vírus não necessita de um hospedeiro como meio para promover sua propagação.

( ) Da mesma forma que vírus e worms, trojans podem causar danos. A diferença de categorização reside na falta de mecanismos de autorreplicação no caso dos trojans.

( ) Tunneling é um tipo de vírus que provê serviços como espionagem, suporte a spam e ataques de DoS.

( ) Quanto às heurísticas de detecção, a heurística estática emula o funcionamento de um programa, buscando identificar atividade suspeita, o que permite a identificação de vírus encriptados e polimórficos.

Assinale a alternativa que apresenta a sequência correta, de cima para baixo.