Questões de Concurso Para técnico de nível superior - informática

Foram encontradas 388 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para a resolução das questões desta prova,considere os seguintes detalhes: (1) o mouse esta configurado para uma pessoa que o utiliza com a mão direita (destro) e usa, com maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou de arrastar especial; (2) os botões do mouse estão devidamente configurados com a velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações que impactem a resolução da questão, elas serão alertadas no texto da questão ou mostradas visualmente, se necessário; (4) no enunciado e nas respostas de algumas questões, existem palavras que foram digitadas entre aspas, apenas para destaca-las. Neste caso, para resolver as questões,desconsidere as aspas e atente somente para o texto propriamente dito; e (5) para resolver as questões desta prova, considere, apenas, os recursos disponibilizados para os candidatos,tais como as presentes orientações, os textos introdutórios das questões, os enunciados propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se houver.

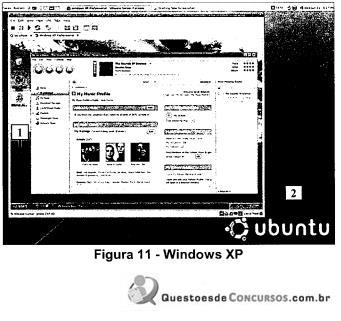

A questão baseia-se na Figura 11 que mostra a tela do monitor de um computador no qual é possível observar que se encontram instalados e funcionando, adequadamente, os sistemas operacionais Linux, distribuição Ubuntu (seta n°2) e, também, o Windows XP, apontado pela seta n° 1. Nesse caso, sabe-se que foi instalado,inicialmente, o Ubuntu e, somente após ter-se instalado um determinado software, foi possível, posteriormente, ativar e executar,simultaneamente, o Windows XP.

I - O Windows XP pôde ser executado, no computador mostrado na Figura 11, após a instalação, nesse computador, do software "Windows Server Terminal Services", que possibilita a execução da máquina virtual Windows em "desktops", cujo sistema operacional hospedeiro seja o Linux.

II - A ativação e execução do Windows XP, no computador da Figura 11, pode ter sido feita através do software VMware Workstation.

III - Na Figura 11, observa-se um exemplo de virtualização de hardware. Nesse caso, uma das grandes desvantagens dessa solução tecnológica é que os sistemas operacionais instalados nesse computador tornam-se altamente dependentes do hardware.

Quais estão corretas?

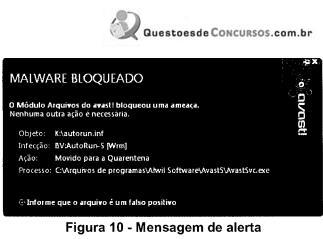

A questão baseia-se na Figura 10 que mostra uma mensagem de alerta que foi exibida em um computador ao ser detectado um malware.

Como exemplos de malware podem-se citar os seguintes:

I - Virus.

II - Cavalos de Troia.

III - Backdoors.

IV - Rootkits

Quais estão corretas?

Essa questão baseia-se na palestra intitulada "A Arte de Enganar", ministrada pelo ex hacker e atual consultor de segurança Kevin Mitnick, durante o Campus Party 2010, que ocorreu em São Paulo, em janeiro desse ano. Nessa palestra, Mitnick abordou métodos usados por hackers para obter informações sigilosas. Segundo ele "Muitos ataques de hackers não necessitam de grande conhecimento técnico, mas sim de poder de convencimento para que a própria vítima forneça as informações desejadas". Mitnick admitiu que, muitas vezes, se valeu de truques de convencimento verbal e mentiras que o levaram a invadir diversos sistemas nos quinze anos em que se manteve nesta atividade. Na opinião de Mitnick, bastava persuadir funcionários mais desavisados a compartilharem informações vitais, como nomes de login e senhas; foi assim que ele afirma ter invadido a rede da empresa Sprint, se passando por um engenheiro da firma Nortel Networks para o qual os funcionários passaram dezenas de logins e senhas para o acesso aos switches. Nesse caso, a utilização da persuasão, dissimulação e mentiras verbais para convencer funcionários a compartilharem informações vitais, como nomes de login e senhas, para ter acesso não autorizado a diversos ativos de redes, como, por exemplo, switches, caracteriza-se por ser um método de ataque denominado

Entre os padrões IEEE 802, há uma arquitetura de rede de computadores que utiliza o método de acesso CSMA/CD, o qual emprega o conceito de múltiplo acesso ao meio físico com detecção de colisão. Nesse caso, os computadores somente podem enviar dados para a rede quando o cabo de rede estiver livre. Caso dois ou mais computadores enviem dados ao mesmo tempo na rede, haverá uma colisão e as placas de rede aguardam um período de tempo aleatório até tentarem reenviar novamente o pacote para o cabo de rede. Essa arquitetura de rede, padrão IEEE, é conhecida como

Para a resolução das questões desta prova,considere os seguintes detalhes: (1) o mouse esta configurado para uma pessoa que o utiliza com a mão direita (destro) e usa, com maior frequência, o botão esquerdo, que possui as funcionalidades de seleção ou de arrastar normal, entre outras. O botão da direita serve para ativar o menu de contexto ou de arrastar especial; (2) os botões do mouse estão devidamente configurados com a velocidade de duplo clique; (3) os programas utilizados nesta prova foram instalados com todas as suas configurações padrão, entretanto, caso tenham sido realizadas alterações que impactem a resolução da questão, elas serão alertadas no texto da questão ou mostradas visualmente, se necessário; (4) no enunciado e nas respostas de algumas questões, existem palavras que foram digitadas entre aspas, apenas para destaca-las. Neste caso, para resolver as questões,desconsidere as aspas e atente somente para o texto propriamente dito; e (5) para resolver as questões desta prova, considere, apenas, os recursos disponibilizados para os candidatos,tais como as presentes orientações, os textos introdutórios das questões, os enunciados propriamente ditos e os dados e informações disponíveis nas Figuras das questões, se houver.

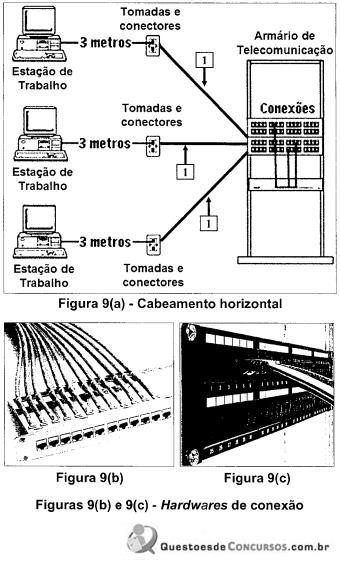

A questão baseia-se nas Figuras 9(a), 9(b) e 9(c). A Figura 9(a) mostra,esquematicamente, de acordo com as normas ANSI/EIA/TIA-586-B, o cabeamento horizontal de um sistema de cabeamento estruturado, que se estende da saída dos equipamentos instalados no Armário de Telecomunicação, situado na Sala de Telecomunicação, até as Estações de Trabalho, passando pelas tomadas e conectores. As Figuras 9(b) e 9(c) mostram dois hardwares de conexão, muito utilizados em Armário de Telecomunicação, em sistemas de cabeamento estruturado. Esses hardwares, apesar de serem diferentes, estão sendo mostrados para facilitar o entendimento e a resolução da questão.

I - 10.254.254.254 é reservado para redes privadas.

II - 198.254.254.254 é reservado para redes privadas.

III - 254.254.254.254 é reservado para redes privadas.

Quais completam corretamente o enunciado?