Questões de Concurso Para analista de tecnologia da informação - segurança da informação

Foram encontradas 448 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

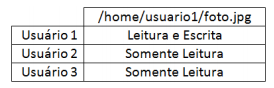

Um sistema de arquivos típico do Linux permite que o usuário defina para cada arquivo um tipo de permissão (por exemplo, somente leitura, leitura e escrita, execução).

Nesse contexto, a matriz abaixo representa qual tipo de mecanismo de controle de acesso?

Considere a seguinte ameaça e assinale a alternativa em que são listados os ataques utilizados pelo atacante.

“Um atacante escuta o tráfego da rede com o software Wireshark e captura as senhas que são enviadas ao servidor de autenticação. O objetivo do atacante é utilizar as senhas em outro ataque, para obter acesso a recursos de rede de terceiros.”