Questões de Concurso Militar Quadro Técnico 2019 para Primeiro Tenente - Informática

Foram encontradas 50 questões

Com relação à análise em Big Data, analise as afirmativas abaixo.

I- Modelagem preditiva são algoritmos e técnicas que utilizam dados para determinar resultados futuros.

II- A análise de texto é o processo de analisar texto desestruturado, extrair dados relevantes e transformá-los em informação estruturada, que pode, então, ser aproveitada de diversas formas.

III- São técnicas da Mineração de dados: Árvores de classificação e Redes Neurais.

IV- Vídeos, diferentemente de imagens, não são fontes de dados para análise em Big Data.

Assinale a opção correta.

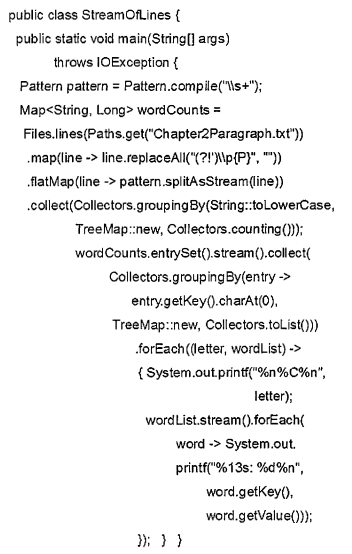

Observe o extrato do código abaixo.

Sobre esse código, assinale a opção correta.

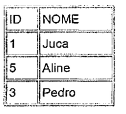

Observe a tabela ALUNO abaixo.

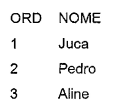

Ao se realizar uma consulta na tabela ALUNO obteve-se a resposta abaixo.

Assinale a opção na qual a consulta apresenta o resultado

acima.