Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o item subsequente, acerca do sítio de busca Google; dos conceitos de organização e de gerenciamento de arquivos; e dos aplicativos para segurança da informação.

Embora possua uma enorme quantidade de recursos, o Google

não permite a realização de pesquisa de imagens por meio

da especificação de um formato de arquivo, impossibilitando,

por exemplo, que se pesquisem exclusivamente arquivos com

a extensão JPG.

Julgue o próximo item, relativo ao sistema operacional Linux, ao programa Microsoft Excel 2013 e ao programa de navegação Google Chrome.

No Linux, a expressão soldados-da-pm-de-alagoas.odt não

seria válida para a identificação de um arquivo, pois, nesse

sistema operacional, é vedada a criação de arquivos com

nomes compostos por mais de dezesseis caracteres.

Julgue o próximo item, relativo ao sistema operacional Linux, ao programa Microsoft Excel 2013 e ao programa de navegação Google Chrome.

Conhecido como o superusuário do sistema operacional

Linux, o usuário root é capaz de realizar diversas tarefas

de administração do sistema; entre elas, a de cadastrar outros

usuários.

Julgue o próximo item, relativo ao sistema operacional Linux, ao programa Microsoft Excel 2013 e ao programa de navegação Google Chrome.

Ainda que o usuário exclua o histórico de downloads do Google Chrome, os arquivos contidos nesse histórico não são removidos do computador.Julgue o próximo item, relativo ao sistema operacional Linux, ao programa Microsoft Excel 2013 e ao programa de navegação Google Chrome.

No Microsoft Excel 2013, embora o usuário possa fazer

referências a células de outras planilhas pertencentes a um

mesmo arquivo, ele está impedido de vincular uma célula

contida em uma planilha de um arquivo a outra célula de uma

planilha de outro arquivo, ainda que os dois arquivos estejam

na mesma pasta.

Segundo a Cartilha de Segurança para a Internet (2012),

publicada no site cert.br, para permitir que se possam

aplicar, na Internet, cuidados similares aos que costumam

ser tomados no dia a dia, é necessário que os serviços

disponibilizados e as comunicações realizadas pela

Internet garantam alguns requisitos básicos de segurança,

EXCETO:

Segundo Sommerville (2011), um sistema responde aos estímulos de seu ambiente. Esses estímulos podem ser de dois tipos:

• Dados - alguns dados que chegam precisam ser processados pelo sistema; e

• Eventos - alguns eventos que acontecem disparam o processamento do sistema.

O modelo de sistema que mostra o que acontece ou deve acontecer quando o sistema responde a um estímulo de seu ambiente é denominado modelo:

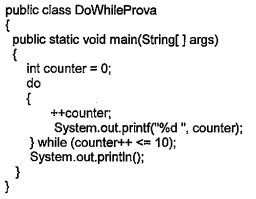

Analise o código Java abaixo.

Após a execução do código acima, qual será o resultado

exibido?

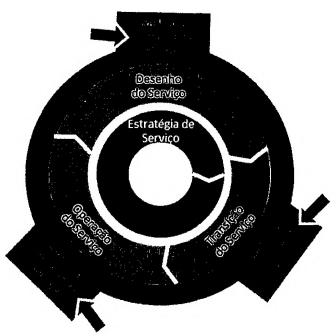

Observe a seguinte figura que ilustra um modelo para Gerenciamento de Serviços de Tecnologia da Informação (TI).

Segundo Fernandes e Abreu (2014), assinale a opção que

apresenta o modelo para Gerenciamento de Serviços de

TI, representado pela figura acima, definido por um núcleo

composto por cinco publicações, cada uma delas

relacionada a um estágio do ciclo de vida do serviço,

contendo orientações para uma abordagem integrada de

gerenciamento de serviços.

Observe as seguintes informações sobre os dados de um sistema de informação:

• 30% das entradas de dados na coluna ID_MILITAR estão marcadas com o caractere “espaço";

• a faixa de valores do campo IDADE vai de 13 a 75 anos;

• existem 140 linhas na TB_DEPENDENTE sem o ID_MILITAR.

Segundo Rêgo (2013), as informações apresentadas acima são exemplos de