Questões de Segurança da Informação - Criptografia para Concurso

Foram encontradas 1.714 questões

Blowfish é uma cifra simétrica de blocos que utiliza chave com tamanho variável de 32 bits a 448 bits e que foi criada como alternativa gratuita e rápida aos algoritmos criptográficos existentes.

Em uma conexão criptografada, o princípio da disponibilidade é, de fato, atingido.

O RSA é um algoritmo de criptografia assimétrica utilizado para criptografia de chave pública. Essa assimetria é fundamentada na dificuldade prática da fatoração do produto de dois números primos grandes.

Julgue o item seguinte, relativos a sistemas de proteção de dados.

A aplicação das técnicas de criptografia de arquivos durante

a transmissão de dados no ambiente cibernético não é parte

integrante das políticas de sistemas de proteção de dados.

O AES, por ser considerado um algoritmo de cifra de fluxo, é resistente a ataques de força bruta.

Julgue o item a seguir, a respeito do algoritmo AES.

O AES, devido as suas características, é considerado

eficiente tanto em software quanto em hardware.

I - Utiliza o protocolo EAP sobre LAN para transportar mensagens de autenticação entre o suplicante e o autenticador.

II - É geralmente utilizado em redes cabeadas, mas também pode ser implementado em redes WiFi.

III - Usa criptografia assimétrica na função de autenticação de dispositivos na rede

Em relação aos itens listados, pode-se afirmar que:

______ e ______ são métodos de criptografia assimétricos baseados em curvas elípticas e fatoração de números primos, respectivamente.

Assinale a opção que preenche de forma correta as lacunas da frase anterior, respectivamente.

Assinale a alternativa que indica corretamente as técnicas de criptografia mais comuns.

Os gastos com os controles não necessitam ser balanceados de acordo com o negócio.

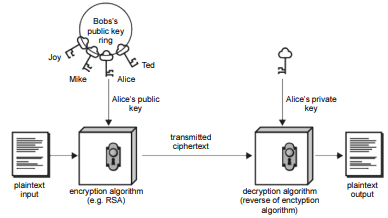

A figura a seguir ilustra o uso da criptografia de chave pública para garantir a confidencialidade das informações.

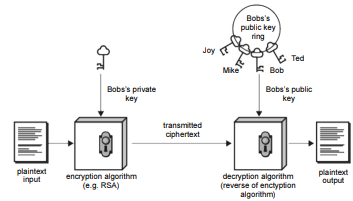

A figura a seguir mostra o uso da criptografia de chave pública para oferecer autenticação.

Criptoanálise diferencial e linear são tipos de ataques, porém, não podem ser utilizados no DES com 16 etapas.

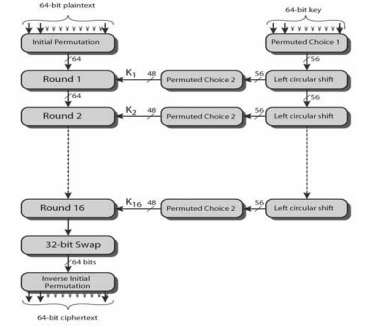

O DES é uma cifragem de bloco que utiliza uma chave de 56 bits para criar uma tabela de chaves. Ao utilizar tal tabela, o DES realiza manipulações de bits sobre o texto simples e, para decriptar o texto cifrado, simplesmente reverte tudo.