Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.781 questões

Julgue o item que se segue.

Com relação aos procedimentos de segurança da informação e às noções de vírus, worms e pragas virtuais, julgue o item.

Diante de inúmeras tentativas de invasões nos

sistemas de computador, a criptografia é a única

ferramenta necessária e eficaz para garantir a

segurança de dados.

No que se refere às novas tecnologias, julgue o item.

O blockchain é totalmente seguro, uma vez que ele é

completamente imune a qualquer tipo de ataque.

Assinale a alternativa correta quanto ao processo de criptografia de chave assimétrica.

Na função de hash criptográfica, a propriedade na qual é fácil gerar um código a partir da mensagem, mas é praticamente impossível gerar uma mensagem dado o seu código, é denominada resistência:

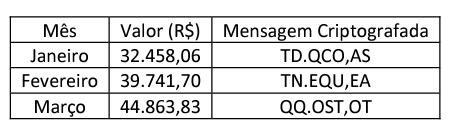

O contador descobriu que Maria vendeu R$ 41.767,01. Então, é CORRETO afirmar que a mensagem de Maria foi:

No parecer, João afirmou corretamente que o(a):

A técnica da esteganografia pode ser descrita como um(a):

Dentre os cinco modos de operação, o modo mais simples é o Electronic Codebook (ECB), no qual:

O algoritmo que será implementado pela empresa Z é o:

Os documentos são criptografados usando o algoritmo:

Denomina-se phishing a ação de o agente do ataque colocar-se entre a comunicação de dois usuários válidos, interceptar as mensagens enviadas, passando-se por uma das partes, e poder alterá-las ou bloqueá-las.