Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.857 questões

Com relação ao uso de hashes criptográficos nas assinaturas digitais, é correto afirmar que

A família de funções de hash criptográficas conhecida como SHA-2 inclui diversas funções.

Assinale a alternativa correta a respeito.

Uma função de resumo é um método criptográfico que, quando aplicado sobre uma informação, independentemente do tamanho que ela tenha, gera um resultado único e de tamanho fixo, que é chamado de:

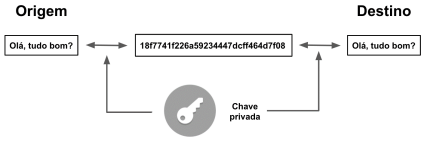

A criptografia realiza a codificação de dados de modo a torná-los confidenciais, sendo essas informações compreensíveis apenas pelo destinatário pretendido que a decodifica obtendo os dados transmitidos sem alteração. Um dos modos existentes de criptografia consiste em um sistema para encriptar e decriptar uma mensagem a partir do emprego de 2 (duas) chaves distintas, sendo uma pública e a outra privada. Assinale a alternativa que apresenta o nome desta técnica de criptografia.

I. Encriptação assimétrica é utilizada para ocultar o conteúdo dos blocos ou fluxos contínuos de dados de qualquer tamanho, incluindo mensagens, arquivos, chaves de encriptação e senhas.

II. Encriptação simétrica é usada para ocultar pequenos blocos de dados, como valores de função de hash e chaves de encriptação, que são usados em assinaturas digitais.

III. Protocolos de autenticação são esquemas baseados no uso de algoritmos criptográficos projetados para autenticar a identidade de entidades.

IV. Algoritmos de integridade de dados são usados para proteger blocos de dados, como mensagens, de possíveis alterações.

É CORRETO afirmar:

É CORRETO afirmar que o Técnico de Laboratório do Ifes deve usar o algoritmo:

I. Quem envia e quem recebe os dados possuem a mesma chave criptográfica.

II. Utilizando essa chave secreta única, o emissor criptografa os dados, transformando as informações textuais em um ciphertext ilegível.

III. É feito o envio dos dados criptografados através da internet.

IV. O destinatário recebe os dados criptografados e os decodifica com a mesma chave usada anteriormente, revelando as informações transmitidas.

Esse tipo de criptografia é conhecido por

Já a chave secreta usada nesse esquema é criptografada utilizando-se um algoritmo de criptografia assimétrica com a chave

Um algoritmo criptográfico capaz de assegurar a autenticidade e a irretratabilidade é o

Para que um destinatário Y possa decriptar uma mensagem enviada pelo remetente X, cifrada por X com um algoritmo de criptografia simétrica, esse destinatário deve conhecer apenas

Nesse contexto, o cálculo do texto plano (M) a partir do texto cifrado (C) será

Um exemplo de algoritmo de chave pública que, para sua segurança, depende da dificuldade de se calcular logaritmos discretos é o

( ) A criptografia assimétrica utiliza um par de chaves: uma chave pública e uma chave privada.

( ) O protocolo TLS usa uma combinação de criptografia simétrica e assimétrica para fornecer confidencialidade, integridade e autenticidade nas comunicações pela Internet.

( ) A criptografia assimétrica é geralmente mais rápida que a criptografia simétrica, sendo frequentemente utilizada para cifrar grandes volumes de dados.

As afirmativas são, respectivamente,