Questões de Segurança da Informação - Criptografia para Concurso

Foram encontradas 1.714 questões

Se um arquivo tiver sido criptografado com o algoritmo AES (Advanced Encryption Standard) para garantir a confidencialidade na transmissão, o transmissor e o receptor deverão ter a mesma chave para, respectivamente, codificar e decodificar o arquivo.

Acerca de criptografia simétrica e assimétrica, julgue o item subsequente.

A chave pública é gerada a fim de que o usuário possa

divulgar o seu texto, antes de ele ser lido, para os leitores da

mensagem.

Acerca de hashing, julgue o item subsecutivo.

Conforme a premissa do hashing uniforme simples, cada

chave tem igual probabilidade de passar para qualquer das m

posições por uma operação de hash, independentemente da

posição que qualquer outra chave tenha ocupado após o

hash. No método de divisão para criar funções hash, é

mapeada uma chave k para uma de m posições, tomando-se o

resto da divisão de k por m, de modo que a função hash é

h(k) = k mod m.

Assinale a alternativa que preenche corretamente a lacuna do trecho acima.

Para guardar a senha do usuário em um campo do tipo texto de uma base de dados, deve-se:

Ana está implementando um sistema de segurança na DPE/RS com algoritmos de criptografia. A criptografia simétrica será usada para a troca de chaves, e a criptografia assimétrica será usada para a cifração de backups efetuados pela DPE/RS.

Os algoritmos de criptografia simétrica e assimétrica utilizados por Ana são, respectivamente:

A fim de modernizar e se adaptar às demandas de um ambiente de negócios cada vez mais digital e competitivo, a secretária de finanças de determinada organização pretende implementar uma área especializada em dados para promover a inovação, melhorar a agilidade e a velocidade de resposta às necessidades interna e externa bem como aumentar a eficiência e a produtividade de setor.

Considerando essa situação hipotética, julgue o item a seguir.

Uma das etapas que a referida área especializada em dados precisará desenvolver é a de análise exploratória, que consiste em pesquisar formas de criptografar os dados em big data da Internet e em inteligências artificiais abertas.

Para implementar a funcionalidade, ela deverá usar o algoritmo:

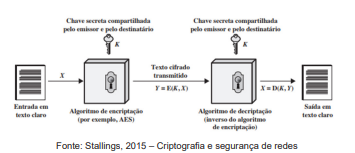

Considere a figura abaixo, contendo um determinado modelo simplificado de encriptação:

A encriptação representada nesse modelo é:

Algoritmos de chave simétrica utilizam _________________ para codificação e decodificação. Já os algoritmos de chave pública utilizam _________________ para codificação e decodificação.