Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.802 questões

Blockchain é um livro-razão distribuído ponto a ponto, protegido por criptografia, apenas anexado, praticamente imutável, que pode ser atualizado apenas por consenso das partes ou com o acordo entre elas.

A criptografia que utiliza as duas chaves (pública e privada) é também conhecida como criptografia simétrica.

A criptografia de chave pública e privada é um método no qual são utilizadas duas chaves, uma para cifrar e outra para decifrar a mensagem.

Em algoritmo de criptografia simétrica, a mensagem cifrada com chave pública pode somente ser decifrada pela sua chave privada correspondente.

AES é um método de criptografia de cifra em bloco, de tamanho de 64 bits, considerado inseguro para muitas aplicações.

Blowfish é uma cifra simétrica de blocos que utiliza chave com tamanho variável de 32 bits a 448 bits e que foi criada como alternativa gratuita e rápida aos algoritmos criptográficos existentes.

Em uma conexão criptografada, o princípio da disponibilidade é, de fato, atingido.

O RSA é um algoritmo de criptografia assimétrica utilizado para criptografia de chave pública. Essa assimetria é fundamentada na dificuldade prática da fatoração do produto de dois números primos grandes.

Julgue o item seguinte, relativos a sistemas de proteção de dados.

A aplicação das técnicas de criptografia de arquivos durante

a transmissão de dados no ambiente cibernético não é parte

integrante das políticas de sistemas de proteção de dados.

O AES, por ser considerado um algoritmo de cifra de fluxo, é resistente a ataques de força bruta.

Julgue o item a seguir, a respeito do algoritmo AES.

O AES, devido as suas características, é considerado

eficiente tanto em software quanto em hardware.

I - Utiliza o protocolo EAP sobre LAN para transportar mensagens de autenticação entre o suplicante e o autenticador.

II - É geralmente utilizado em redes cabeadas, mas também pode ser implementado em redes WiFi.

III - Usa criptografia assimétrica na função de autenticação de dispositivos na rede

Em relação aos itens listados, pode-se afirmar que:

______ e ______ são métodos de criptografia assimétricos baseados em curvas elípticas e fatoração de números primos, respectivamente.

Assinale a opção que preenche de forma correta as lacunas da frase anterior, respectivamente.

Assinale a alternativa que indica corretamente as técnicas de criptografia mais comuns.

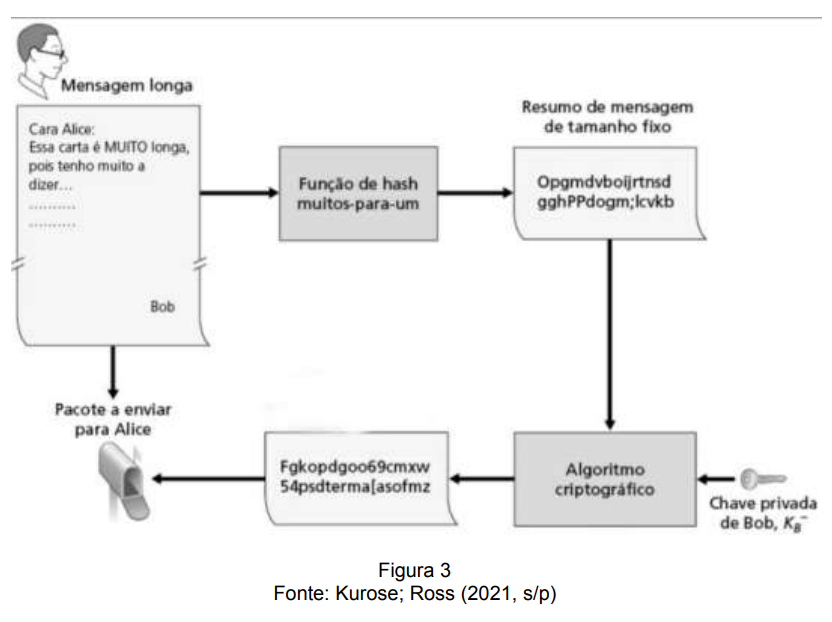

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado:

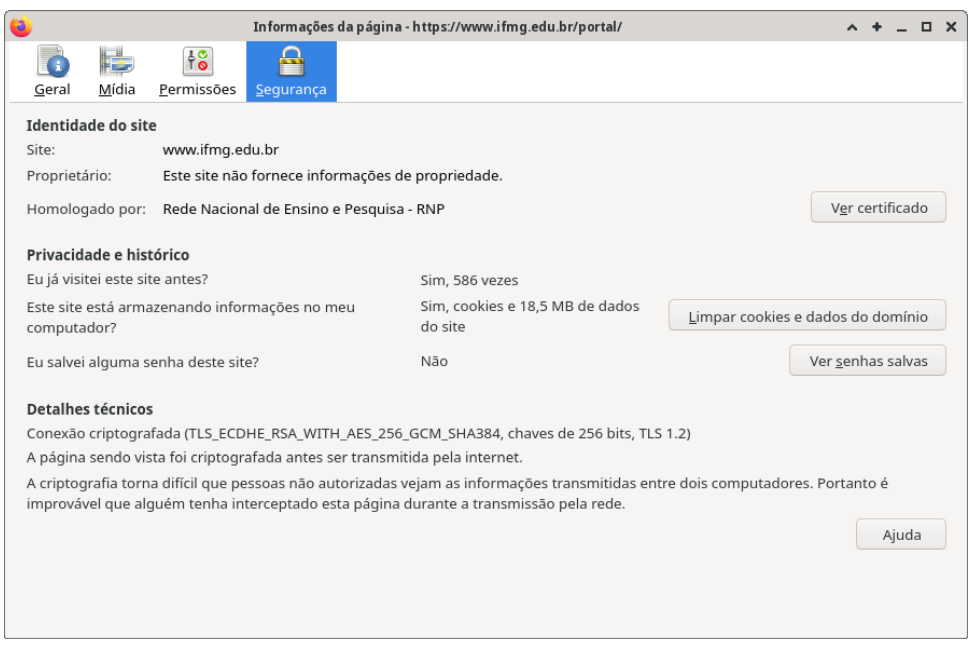

Considere a imagem a seguir e as afirmativas propostas a respeito dela:

I. A conexão é protegida por um certificado digital assinado por uma autoridade certificadora.

II. A conexão é estabelecida por TLS (Transport Layer Security), com troca inicial de chaves

simétricas de 256 bits utilizando o algoritmo AES (Advanced Encryption Standard).

III. A criptografia simétrica, mais lenta, é descartada após a troca criptografada dos certificados digitais, que usam chaves assimétricas com o algoritmo RSA, mais rápido.

Está(ão) correta(s):