Questões de Concurso Público FNDE 2012 para Técnico em Financiamento e Execução de Programas e Projetos Educacionais

Foram encontradas 120 questões

Com base na situação hipotética acima apresentada, julgue o item

Os recursos computacionais do provedor em nuvem — caso essa opção fosse utilizada —, uma vez que fossem agrupados, poderiam servir a múltiplos consumidores em um modelo multiuso, com recursos físicos e virtuais diferentes.

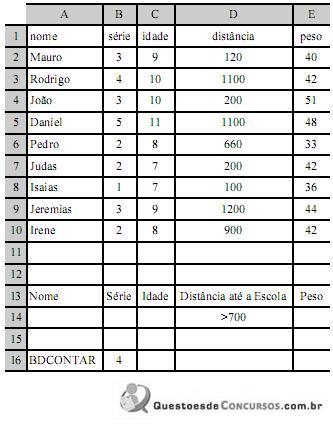

BrOffice, julgue os itens seguintes.

BrOffice, julgue os itens seguintes.