Questões de Concurso Público ITAIPU BINACIONAL 2024 para Profissional de Nível Universitário Júnior - Função: Analista de Sistemas

Foram encontradas 50 questões

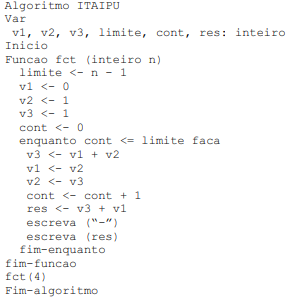

Considerando que o algoritmo acima está expresso na forma de um pseudocódigo, assinale a opção que apresenta o resultado desse algoritmo quando ele for executado.

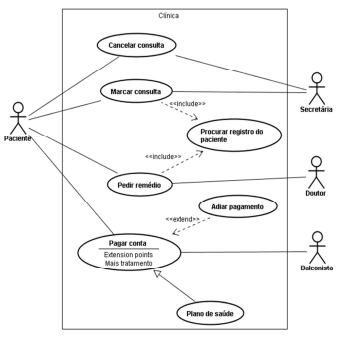

Com relação ao caso de uso acima, que está descrito em UML, assinale a opção correta.

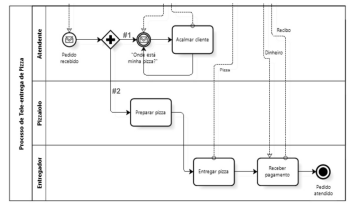

Tendo como referência a figura acima, que descreve a modelagem de processo de acordo com a Notação de Modelagem de Processos de Negócio (BPMN), assinale a opção correta com relação aos fluxos #1 e #2.

I O ITIL não prevê alinhamento com outros métodos existentes, tais como Agile e DevOps.

II O ITIL permite que empresas criem valor a partir de serviços e produtos suportados por TI.

III O ITIL lida com conceitos de custos, resultados, riscos e valor relacionados com TI.

IV Um dos princípios do ITIL é manter a simplicidade e a praticidade.

Assinale a opção correta.