Questões de Concurso Público UFG 2010 para Analista de TI - Desenvolvimento de Sistemas

Foram encontradas 60 questões

Essa é a essência da abordagem de projeto de testes chamada teste

depermitir a recuperação quase imediata de informações. A sintaxe desse do comando é

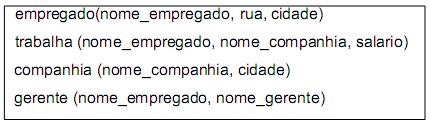

Qual é a consulta em SQL para encontrar nome, endereço e cidade de residência de todos os empregados da XYZ Ltda. que ganham mais de dez mil reais?

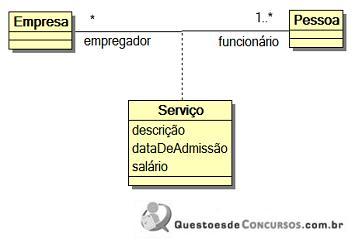

Em um relacionamento empregador/funcionário, entre uma Empresa e uma Pessoa, existe um Serviço que representa as propriedades desse relacionamento e que se aplicam a exatamente um único par de Pessoa e Empresa. Como modelado no diagrama UML, serviço é uma

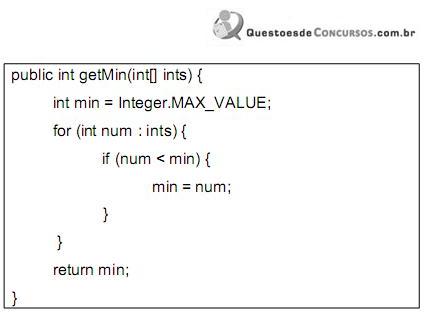

O laço for, em sua forma básica, foi estendido na versão Java 5. 0 para tornar mais convenientes e legíveis as iterações sobre arrays e outras coleções. Esse laço for estendido, chamado laço for-each, é adequado para:

A definição de cardinalidade máxima envolve a quantidade máxima de ocorrências de entidades que podem estar associadas a uma ocorrência de outra entidade (1 ou N). Com relação ao diagrama de relacionamento dado