Questões de Concurso Público Receita Federal 2005 para Auditor Fiscal da Receita Federal - Área Tributária e Aduaneira - Prova 1

Foram encontradas 60 questões

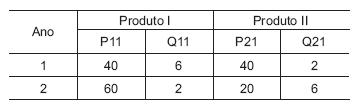

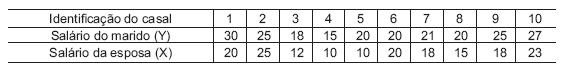

Para uma amostra de dez casais residentes em um mesmo bairro, registraram-se os seguintes salários mensais (em salários mínimos):

Sabe-se que:

Assinale a opção cujo valor corresponda à correlação entre os salários dos homens e os salários das mulheres.

), geométrica (G) e harmônica (H), para um conjunto de n valores positivos (X 1 , X 2 , ..., X n ):

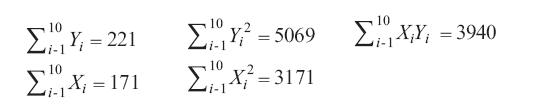

), geométrica (G) e harmônica (H), para um conjunto de n valores positivos (X 1 , X 2 , ..., X n ): De posse dos resultados de produtividade alcançados por funcionários de determinada área da empresa em que trabalha, o Gerente de Recursos Humanos decidiu empregar a seguinte estratégia: aqueles funcionários com rendimento inferior a dois desvios padrões abaixo da média (Limite Inferior - LI) deverão passar por treinamento específico para melhorar seus desempenhos; aqueles funcionários com rendimento superior a dois desvios padrões acima de média (Limite Superior - LS) serão promovidos a líderes de equipe.

Assinale a opção que apresenta os limites LI e LS a serem utilizados pelo Gerente de Recursos Humanos.

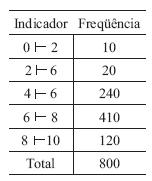

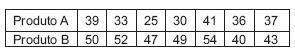

Em uma determinada semana uma empresa recebeu as seguintes quantidades de pedidos para os produtos A e B:

Assinale a opção que apresente os coeficientes de variação dos dois produtos:

Analise as seguintes afi rmações relacionadas aos conceitos básicos de hardware e software:

I. O barramento PCI de 64 vias, também conhecido como "PCI 64", suporta 64 bits para dados e pode operar a 33 MHz ou 66 MHz. Fisicamente, diferencia-se do barramento PCI tradicional por um "chanfro" delimitador. Outra diferença é que o PCI 64 não dispõe de tecnologia plug-and-play.

II. O barramento AGP é uma interface que permite a comunicação direta do adaptador de vídeo com a memória RAM. Para estes adaptadores de vídeo, o processo de armazenamento de dados de texturas utiliza a memória RAM.

III. Para o caso de um monitor de vídeo, a tecnologia plug-and-play serve para agilizar a sua confi guração. O protocolo conhecido como "DDC" permite ajustar a taxa de atualização, que corresponde ao número de vezes por segundo em que a imagem é renovada. Baixas taxas de atualização podem provocar desconforto visual para os usuários.

IV. Para um conjunto formado por um monitor e um adaptador de vídeo, a memória de vídeo e a resolução são diretamente proporcionais ao número máximo de cores que podem ser apresentadas. Para uma mesma memória, quanto maior a resolução, maior será o número máximo de cores que o adaptador poderá produzir. Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas à segurança e à proteção de documentos no Microsoft Word, em suas versões mais recentes:

I. Para proteção contra vírus de macro não é necessário instalar um software antivírus especializado, pois o Word já possui todos os recursos para esse tipo de vírus.

II. Para evitar vírus de macro, o Word permite que o usuário assine digitalmente um arquivo ou macros usando um certificado digital.

III. No Word, é possível exigir que os usuários abram um documento como somente leitura. Se um usuário abrir um documento como somente leitura e o alterar, essa pessoa não poderá salvar esse documento com modifi cações, em hipótese alguma.

IV. No Word, é possível proteger um formulário quando ele está sendo usado e, também, proteger a versão final para evitar que usuários façam alterações à medida que o preenchem.

Indique a opção que contenha todas as afirmações verdadeiras.

I. O IP spoofing é uma técnica na qual o endereço real do atacante é mascarado, de forma a evitar que ele seja encontrado. É normalmente utilizada em ataques a sistemas que utilizam endereços IP como base para autenticação.

II. O NAT, componente mais efi caz para se estabelecer a segurança em uma rede, é uma rede auxiliar que fi ca entre a rede interna, que deve ser protegida, e a rede externa, normalmente a Internet, fonte de ataques.

III. O SYN flooding é um ataque do tipo DoS, que consiste em explorar mecanismos de conexões TCP, prejudicando as conexões de usuários legítimos.

IV. Os Bastion host são equipamentos que atuam com proxies ou gateways entre duas redes, permitindo que as requisições de usuários externos cheguem à rede interna.

Indique a opção que contenha todas as afi rmações verdadeiras.

Analise as seguintes afirmações relacionadas à segurança na Internet:

I. Um IDS é um sistema de segurança que tem como principal objetivo bloquear todo o tráfego, que utilize o protocolo http, aos servidores WWW de uma corporação.

II. Uma VPN é formada pelo conjunto de tunelamento que permite a utilização de uma rede pública para o tráfego de informações e, com o auxílio da criptografia, permite um bom nível de segurança para as informações que trafegam por essa conexão.

III. Configurando um firewall, instalado entre uma rede interna e a Internet, para bloquear todo o tráfego para os protocolos HTTP, SMTP, POP e POP3, os usuários da referida rede interna terão acesso à Internet, com um nível de segurança aceitável, a sites como os de bancos, servidores de e-mail e de entidades que utilizem sites seguros.

IV. O firewall é um programa que tem como objetivo proteger uma rede contra acessos e tráfego indesejado, proteger serviços e bloquear a passagem de conexões indesejáveis, como por exemplo, aquelas vindas da Internet com o objetivo de acessar dados corporativos ou seus dados pessoais.

Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas à segurança e uso da Internet:

I. Engenharia Social é um termo que designa a prática de obtenção de informações por intermédio da exploração de relações humanas de confiança, ou outros métodos que enganem usuários e administradores de rede.

II. Port Scan é a prática de varredura de um servidor ou dispositivo de rede para se obter todos os serviços TCP e UDP habilitados.

III. Backdoor são sistemas simuladores de servidores que se destinam a enganar um invasor, deixando-o pensar que está invadindo a rede de uma empresa.

IV. Honey Pot é um programa implantado secretamente em um computador com o objetivo de obter informações e dados armazenados, interferir com a operação ou obter controle total do sistema.

Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas aos conceitos básicos de redes de computadores, seus componentes, protocolos, topologias e servidores:

I. No modelo OSI, a camada de aplicação é responsável pelo endereçamento dos pacotes, convertendo endereços lógicos em endereços físicos, de forma que os pacotes consigam chegar corretamente ao destino. Essa camada permite que duas aplicações em computadores diferentes estabeleçam uma sessão de comunicação. Nesta sessão, essas aplicações defi nem como será feita a transmissão de dados e coloca marcações nos dados que estão sendo transmitidos.

II. O SMTP permite que um usuário, utilizando uma máquina A, estabeleça uma sessão interativa com uma máquina B na rede. A partir desta sessão, todas as teclas pressionadas na máquina A são repassadas para a máquina B como se o usuário tivesse um terminal ligado diretamente a ela.

III. O DNS é particularmente importante para o sistema de correio eletrônico. Nele são definidos registros que identificam a máquina que manipula as correspondências relativas a um determinado domínio.

IV. O FTP permite que um usuário em um computador transfira, renomeie ou remova arquivos remotos.

Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas aos conceitos básicos de redes de computadores, seus componentes, protocolos, topologias e servidores:

I. Cabos de rede crossover têm seus pinos de transmissão e de recepção invertidos e são normalmente utilizados para conectar certos tipos de dispositivos de rede, como, por exemplo, hubs. Também podem ser utilizados para conectar diretamente os adaptadores de rede de duas máquinas.

II. O SSL é um protocolo de segurança que protege transações na Internet.

III. Os servidores de correios eletrônicos hospedados em DMZs utilizam o protocolo Bluetooth para a autenticação de usuários, garantindo, para os demais usuários, que cada um é quem diz ser.

IV. As redes sem fio de longo alcance, isto é, distâncias superiores a 250 metros, utilizam a tecnologia bluetooth para garantir o transporte seguro entre seus componentes.

Indique a opção que contenha todas as afirmações verdadeiras.