Questões de Concurso Público TRT - 3ª Região (MG) 2015 para Técnico Judiciário - Área Tecnologia da Informação

Foram encontradas 60 questões

I. O Product Owner, ou dono do produto, é responsável por garantir que o Scrum seja entendido e aplicado. Faz isso para garantir que o Time Scrum adere à teoria, práticas e regras do Scrum. É um servo-líder para o Time Scrum.

II. O Scrum Master é o responsável por maximizar o valor do produto e do trabalho do Time de Desenvolvimento. Como isso é feito pode variar amplamente nas organizações, Times Scrum e indivíduos.

III. O coração do Scrum é a Sprint, um time-boxed de um mês ou menos, durante o qual um “Pronto", versão incremental potencialmente utilizável do produto, é criado.

Está correto o que consta APENAS em

São subpráticas dessa prática genérica atribuir

I. a responsabilidade global e a autoridade para execução do processo.

II. responsabilidades e autoridade para a execução das tarefas específicas do processo.

III. as responsabilidades e autoridades às pessoas com base nas melhores práticas de gestão, independentemente de seu aceite e compreensão.

Está correto o que consta APENAS em

Pode ocorrer o fato de um mesmo conjunto de testes que são repetidos várias vezes não encontrar novos defeitos após um determinado momento. Para superar esta condição, os casos de testes necessitam ser frequentemente revisados e atualizados. Um conjunto de testes novo e diferente precisa ser escrito para exercitar diferentes partes do software ou sistema com objetivo de aumentar a possibilidade de encontrar mais erros.

Este princípio é corretamente denominado

I. A aplicação cliente interage com uma fábrica genérica de objetos.

II. Os objetos serão gerados efetivamente pela fábrica concreta que estiver sendo utilizada no momento.

III. A aplicação cliente não precisa ser configurada para interagir com cada uma das fábricas concretas.

IV. Novas fábricas concretas podem ser agregadas, alteradas ou retiradas do sistema sem necessidade de alterações na aplicação cliente.

Estas são características e propriedades do padrão de projeto

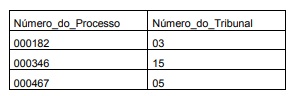

Um técnico de TI criou uma view e executou a instrução SELECT * FROM processos 2010;, que exibiu apenas os dados a seguir:

A instrução utilizada para criar a view foi: