Questões de Concurso Público SEPOG - RO 2017 para Analista em Tecnologia da Informação e Comunicação

Foram encontradas 80 questões

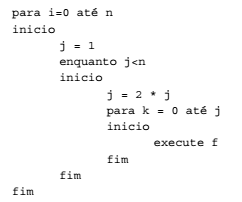

Considere o algoritmo em pseudocódigo descrito a seguir.

Assinale a opção que indica o número de vezes em que o código

irá executar a função f para n igual a 8.

O uso de memória cache é imprescindível para o bom funcionamento dos processadores modernos.

Com relação às memórias caches, analise as afirmativas a seguir.

I. O uso de memórias síncronas (SDRAM) na memória principal permite a transferência em modo rajada de blocos de informação entre a memória cache e a memória principal.

II. Nos modernos processadores, como o processador Intel i7, a cache de nível 1 é utilizada para a comunicação entre as “threads” que são executadas em núcleos (“cores”) diferentes.

III. A cache dos processadores é construída com memórias estáticas, mais rápidas, em oposição ao uso de memórias dinâmicas na memória principal, que são mais lentas.

Está correto o que se afirma em

A colisão é um efeito característico dos algoritmos de resumo de mensagem e ocorre, com maior frequência, quanto menor for o tamanho do bloco de bits do resumo (digest) gerado pelo algoritmo.

No caso do SHA1 (Short Hash Algorithm 1), o tamanho do bloco do resumo é

O protocolo HTTPS faz uso de uma camada de encriptação SSL/TLS que permite a transferência de senhas, informações do cartão de crédito, entre outras, de uma forma segura pela Internet. Este protocolo é composto por diversas fases, que incluem o acerto de diversos detalhes da comunicação entre o cliente e o servidor, antes do envio da mensagem propriamente dita.

Com relação ao protocolo HTTPS, analise as afirmativas a seguir.

I. Na fase inicial do protocolo, o servidor utiliza certificados digitais, normalmente assinados por uma Autoridade Certificadora (AC), para provar a sua identidade ao cliente.

II. Na fase inicial do protocolo, o cliente gera uma chave pública aleatoriamente e utiliza a chave privada do servidor para enviá-la de forma segura para o servidor.

III. Depois da fase inicial, os dados das mensagens trocadas entre o cliente e o servidor são encriptadas utilizando um algoritmo simétrico acertado na fase inicial do protocolo.

Está correto o que se afirma em