Questões de Concurso Público PEFOCE 2021 para Análise de Sistemas Ciências da Computação

Foram encontradas 100 questões

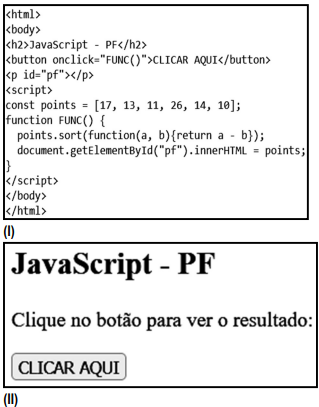

Observe o código em JavaScript em (I) e a figura que representa sua execução em (II).

Na execução, ao clicar no botão  , a saída

gerada será a seguinte sequência de números:

, a saída

gerada será a seguinte sequência de números:

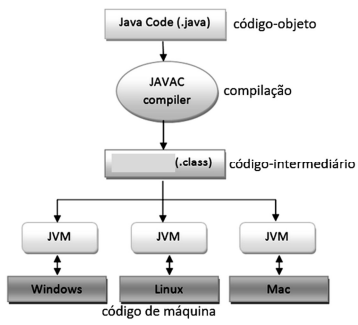

• O código-objeto é escrito e gravado em um arquivo com extensão .java. • Por meio do programa de compilação, o código-fonte é convertido para um código intermediário, que passa a ter a extensão .class. • O código intermediário é uma linguagem de máquina que pode ser interpretada pela Java Virtual Machine (JVM).

O código intermediário é conhecido por

I. encerra a transação descartando todas as alterações realizadas durante a transação; II. encerra a transação salvando permanentemente todas as alterações realizadas durante a transação.

As operações em I e em II são conhecidas, respectivamente, por

( ) JSF é o framework Java padrão para a construção de aplicações web a partir da versão Java EE 5. É uma especificação para o desenvolvimento de interfaces web utilizando uma arquitetura voltada a componentes. ( ) Hibernate é o framework Java para mapeamento objeto relacional, cuja principal função é abstrair o mapeamento, economizando esforço e preocupações concernentes a tal tarefa. Com uma arquitetura simples, de fácil configuração, e com funções de fácil entendimento, simplifica bastante a tarefa do desenvolvedor. ( ) Servlet é um framework, definido como um componente semelhante um servidor, que gera dados HTML e XML para a camada lógica de uma aplicação Web, processando estaticamente requisições e respostas.

As afirmativas são, respectivamente,

I. A Engenharia Reversa é uma atividade que trabalha com um produto existente, como um software, uma peça mecânica ou uma placa de computador, visando entender como esse produto funciona, o que ele faz exatamente e como ele se comporta em todas as circunstâncias. A engenharia reversa é empregada para trocar, modificar um software, com as mesmas características ou entender como ele funciona e não se tem acesso à documentação. II. Keylloger é um tipo específico de spyware, um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador. Normalmente a ativação do keylogger é condicionada a uma ação prévia do usuário, como o acesso a um site específico de comércio eletrônico ou de Internet Banking. III. A ofuscação de um código pode ser definida como um conjunto de técnicas que facilitam a legibilidade ou análise do código-fonte ou da execução de um programa. De forma simplificada, é assegurar-se de que o código pareça ser igual ao original para que seja fácil entendê-lo.

Assinale

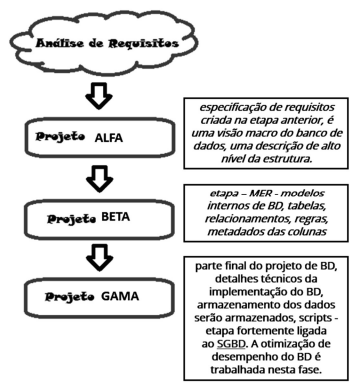

Os projetos ALFA, BETA e GAMA são denominados, respectivamente,

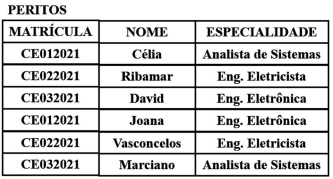

Considere a tabela abaixo, pertencente a um banco de dados SQL.

Para se obter todos as tuplas da tabela, classificadas em

ordem alfabética por ESPECIALIDADE, deve-se empregar o

seguinte comando SQL:

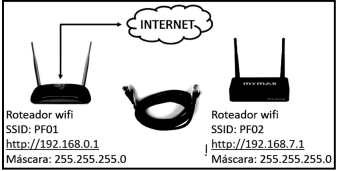

Com o objetivo de permitir o roteador acessar a internet por intermédio de PF01, é necessário configurar o roteador PF02, atribuindo-se três parâmetros, um endereço IP, uma máscara e um gateway. A máscara 255.255.255.0 é a mesma, tendo sido atribuída aos dois roteadores. Para que o esquema funcione satisfatoriamente, dois valores válidos para o gateway e o IP a serem utilizados na configuração do roteador PF02 são, respectivamente,

I. Iniciação II. Planejamento III. Execução IV. Monitoramento e Controle V. Encerramento

( ) Processos realizados para concluir o trabalho definido no plano de gerenciamento do projeto para satisfazer os requisitos do projeto. ( ) Processos realizados para estabelecer o escopo total, definir e refinar os objetivos e desenvolver o curso de ação para alcançar os objetivos, incluindo o plano de gerenciamento e os documentos de projeto que serão usados para executá-lo. ( ) Processos realizados para concluir ou fechar formalmente um projeto, fase ou contrato. ( ) Processos realizados para definir um novo projeto ou uma nova fase de um projeto existente, por meio da obtenção de autorização para iniciar o projeto ou fase. ( ) Processos exigidos para acompanhar, analisar e controlar o progresso e desempenho do projeto, identificar quaisquer áreas nas quais serão necessárias mudanças no plano, e iniciar as mudanças correspondentes.

Assinale a alternativa que apresente a relação correta, de cima para baixo.

I. Trata da produção da cópia da evidência digital, como um disco rígido completo, as partições e arquivos selecionados, além da documentação dos métodos utilizados e atividades realizadas. II. Trata do recolhimento do dispositivo questionado de sua localização original para um laboratório ou outro ambiente controlado para posterior análise. III. Trata da guarda da potencial evidência assim como do dispositivo digital que pode conter a evidência. IV. Trata da pesquisa, reconhecimento e documentação da evidência digital.

Os processos descritos em I, em II, em III e em IV são denominados, respectivamente,

I. Inclui os processos para assegurar que o projeto contemple todo o trabalho necessário, e apenas o necessário, para que ele termine com sucesso. II. Inclui os processos necessários para assegurar que as informações do projeto sejam planejadas, coletadas, criadas, distribuídas, armazenadas, recuperadas, gerenciadas, controladas, monitoradas e finalmente organizadas de maneira oportuna e apropriada. III. Inclui os processos envolvidos em planejamento, estimativas, orçamentos, financiamentos, gerenciamento e controle dos custos, de modo que o projeto possa ser terminado dentro do orçamento aprovado.

As três áreas de conhecimento caracterizadas em I, em II e em III são denominadas, respectivamente, Gerenciamento

• Organizações e pessoas; • Informação e tecnologia; • Parceiros e fornecedores; e

• Fluxos de valor e processos. Esse gerenciamento é do seguinte tipo:

I. Visa produzir os mesmos resultados utilizando diferentes instrumentos, condições e a qualquer tempo. II. Visa determinar se o método científico, técnica ou procedimento foi adequadamente seguido. III. Visa produzir resultados de teste empregando os mesmos procedimentos e métodos de medição, sob as mesmas condições, podendo ser realizado outras vezes mesmo após a primeira.

Os aspectos detalhados em I, em II e em III são denominados, respectivamente,

I. É uma moeda que existe somente em formato digital e não é emitida por nenhum governo soberano ou autoridade monetária. II. A grande maioria das criptomoedas utiliza a tecnologia blockchain, que valida as transações por uma imensa rede descentralizada de computadores. III. É um tipo de moeda que não tem estabilidade garantida por nenhum governo, e seu valor é determinado exclusivamente pelas leis de demanda e oferta.

Assinale

I. Avaliar, Dirigir e Monitorar – fornece orientação sobre como governar e gerenciar os investimentos de negócio habilitados por TI através de todo seu ciclo de vida completo. II. Alinhar, Planejar e Organizar – fornece orientação para o planejamento de aquisição, inclusive planejamento de investimentos, gestão de riscos, planejamento de programas e projetos bem como planejamento da qualidade. III. Construir, Adquirir e Implementar – fornece orientação sobre os processos necessários para adquirir e implementar soluções de TI, cobrindo a definição de requisitos, identificação de soluções viáveis, preparação da documentação e treinamento e capacitação dos usuários e operações para execução nos novos sistemas. Além disso, é fornecida orientação para assegurar que as soluções sejam testadas e controladas adequadamente conforme a mudança for aplicada à operação do negócio da organização e ao ambiente de TI. IV. Entregar, Serviço e Suporte – fornece gerenciamento de operações, de solicitações e incidentes de serviços, de problemas, de continuidade, de serviços de segurança e de controles do processo de negócio. V. Monitorar, Avaliar e Analisar – fornece orientação sobre como a diretoria pode monitorar o processo de aquisição e controles internos para assegurar que as aquisições sejam gerenciadas e executadas adequadamente.

Os cinco domínios descritos em I, em II, em III, em IV e em V são conhecidos, respectivamente, pelas siglas

• identificador único da evidência; • quem acessou a evidência e o tempo e local em que ocorreu; • quem checou a evidência interna e externamente nas instalações de preservação e quando ocorreu.

Esse documento é conhecido por