Questões de Concurso

Foram encontradas 92.336 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Q1934151

Português

Todas as frases abaixo são iniciadas por um termo

preposicionado; a forma adequada de reescrever uma dessas

frases, eliminando a preposição e mantendo o sentido original, é:

Q1933781

Governança de TI

De acordo com o Art. 12 da Portaria CNJ nº 252/2020, que dispõe

sobre o Modelo de Governança e Gestão da PDPJ-Br (Plataforma

Digital do Poder Judiciário), a responsabilidade por corrigir erros

e falhas e assegurar a qualidade dos artefatos depositados, bem

como zelar pela estrutura e padrões de arquitetura

estabelecidos, é do(a):

Q1933780

Governança de TI

De acordo com o Art. 5º da Portaria CNJ nº 253/2020, os serviços

que implementam as funcionalidades essenciais básicas para um

sistema de processo judicial de tramitação eletrônica, bem como

aqueles serviços necessários à integração, à coreografia e à

interoperabilidade entre os serviços e soluções que compõem a

PDPJ-Br (Plataforma Digital do Poder Judiciário) são os serviços:

Q1933779

Segurança da Informação

A equipe de segurança de um órgão público decidiu implantar

inúmeras medidas de forma a elevar o nível de segurança do

órgão.

A medida que a equipe de segurança deve adotar para atender ao requisito de confidencialidade é a:

A medida que a equipe de segurança deve adotar para atender ao requisito de confidencialidade é a:

Q1933778

Redes de Computadores

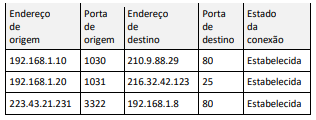

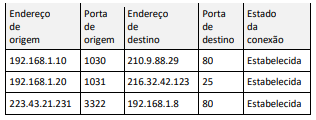

Considere a tabela abaixo que corresponde a um exemplo de

tabela de conexão de um dispositivo de rede:

O dispositivo de rede que tem como característica manter uma tabela de conexão, contendo uma entrada para cada conexão estabelecida, é o:

O dispositivo de rede que tem como característica manter uma tabela de conexão, contendo uma entrada para cada conexão estabelecida, é o:

Q1933777

Segurança da Informação

A equipe de segurança de um órgão público está em busca de um

algoritmo de criptografia que possua as seguintes características:

(i) duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono; e

(ii) quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la.

De acordo com as características desejadas pela equipe de segurança, o algoritmo de criptografia que deve ser usado é o:

(i) duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono; e

(ii) quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la.

De acordo com as características desejadas pela equipe de segurança, o algoritmo de criptografia que deve ser usado é o:

Q1933776

Segurança da Informação

Em segurança da informação, a criptografia de chave simétrica é

utilizada para garantir o requisito básico de segurança:

Q1933775

Segurança da Informação

Há diversas medidas preventivas para manter os dispositivos

computacionais protegidos contra ações de códigos maliciosos,

como, por exemplo:

Q1933774

Programação

A técnica em informática Ana está implementando o módulo de

persistência da aplicação TJTOApp utilizando o JPA (Java

Persistence API).

Observe abaixo o trecho principal da classe Departamento de TJTOApp:

@Entity @Table(name="DEPART") public class Departamento { @Id @Column(name=”ID_DEPART”) private Integer id;

@Column(name=”NM_DEPART”) private String nome;

private Integer qtdPessoas; }

Ana precisa que a propriedade qtdPessoas da classe Departamento seja calculada pela aplicação e não seja persistida na tabela DEPART.

Para especificar que a propriedade qtdPessoas seja ignorada pelo mecanismo de persistência JPA, Ana deve adicionar à qtdPessoas a anotação do JPA:

Observe abaixo o trecho principal da classe Departamento de TJTOApp:

@Entity @Table(name="DEPART") public class Departamento { @Id @Column(name=”ID_DEPART”) private Integer id;

@Column(name=”NM_DEPART”) private String nome;

private Integer qtdPessoas; }

Ana precisa que a propriedade qtdPessoas da classe Departamento seja calculada pela aplicação e não seja persistida na tabela DEPART.

Para especificar que a propriedade qtdPessoas seja ignorada pelo mecanismo de persistência JPA, Ana deve adicionar à qtdPessoas a anotação do JPA:

Q1933773

Programação

O técnico em informática Marcos implementou o web service

REST obtemPong utilizando Java com framework Spring. O web

service obtemPong recebe o parâmetro obrigatório ping.

Observe abaixo o principal trecho do código-fonte de obtemPong:

@GetMapping("/api/v1/pong") @ResponseBody public String obtemPong(@RequestParam String ping) { return ping;

}

Para que o parâmetro ping deixe de ser obrigatório e automaticamente assuma o valor “pong” caso esteja ausente da mensagem de requisição, Marcos deve adicionar à anotação @RequestParam do parâmetro ping o argumento:

Observe abaixo o principal trecho do código-fonte de obtemPong:

@GetMapping("/api/v1/pong") @ResponseBody public String obtemPong(@RequestParam String ping) { return ping;

}

Para que o parâmetro ping deixe de ser obrigatório e automaticamente assuma o valor “pong” caso esteja ausente da mensagem de requisição, Marcos deve adicionar à anotação @RequestParam do parâmetro ping o argumento:

Q1933772

Engenharia de Software

O técnico em informática José está desenvolvendo o software

TJTOPlugin com o apoio da ferramenta de versionamento Git.

José criou o branch local pluginConnector e efetuou alguns

commits neste branch, mas não replicou os commits em um

repositório remoto.

A fim de replicar os commits e criar o branch pluginConnector no repositório remoto origin, utilizando um único comando no terminal de comandos do sistema operacional, José deve executar o comando git com os argumentos:

A fim de replicar os commits e criar o branch pluginConnector no repositório remoto origin, utilizando um único comando no terminal de comandos do sistema operacional, José deve executar o comando git com os argumentos:

Q1933771

Governança de TI

Um modelo de processo de negócio representa um determinado

estado do negócio e dos respectivos recursos envolvidos, tais

como: atividades, informações de entrada e saída, e eventos.

O modelo de processo de negócio que representa o estado atual de um processo é o:

O modelo de processo de negócio que representa o estado atual de um processo é o:

Q1933770

Programação

Observe o código HTML e JavaScript a seguir:

<!DOCTYPE html> <html> <body> <p id="Tejota"></p> <script> const tjProcesso = {ID:"2022.1", envolvidos: ["João", "Maria"]}; document.getElementById("Tejota").innerHTML = tjProcesso.envolvidos[0]; </script> </body> </html>

Após a execução do código, o resultado exibido será:

<!DOCTYPE html> <html> <body> <p id="Tejota"></p> <script> const tjProcesso = {ID:"2022.1", envolvidos: ["João", "Maria"]}; document.getElementById("Tejota").innerHTML = tjProcesso.envolvidos[0]; </script> </body> </html>

Após a execução do código, o resultado exibido será:

Q1933768

Segurança da Informação

Um Time de Tecnologia da Informação (TTI) de um tribunal de

justiça recebeu a demanda de disponibilizar o acesso a algumas

partes do Sistema Web de Acompanhamento de Processos

(SAProc) por meio de um aplicativo para dispositivos móveis.

Somente usuários internos, que já possuam acesso ao sistema

Web SAProc, poderão utilizar o novo aplicativo. Atualmente, o

SAProc utiliza o protocolo OAuth2 como framework de

autorização entre a aplicação web que atua no front-end e a API

RESTFul que atua no back-end.

Em função da premissa de uso do OAuth2 pelo novo aplicativo, o TTI deverá:

Em função da premissa de uso do OAuth2 pelo novo aplicativo, o TTI deverá:

Q1933767

Arquitetura de Software

José é o arquiteto de software em uma equipe de

desenvolvimento de sistemas e recebeu a demanda de projetar

serviços que estarão disponíveis na API RESTful a ser utilizada por

três aplicações distintas.

Considerando as restrições de uma API RESTful, José deve garantir que:

Considerando as restrições de uma API RESTful, José deve garantir que:

Q1933766

Banco de Dados

Analise os dois comandos SQL a seguir.

SELECT T1.A AS X, T2.A AS Y

FROM T1 LEFT JOIN T2 ON T1.A = T2.A

UNION ALL

SELECT T1.A AS X, T2.A AS Y

FROM T1 RIGHT JOIN T2 ON T1.A = T2.A

SELECT T1.A AS X, T2.A AS Y

FROM T1 FULL JOIN T2 ON T1.A = T2.A

Executados no SQL Server, os dois comandos acima produzem resultados equivalentes:

SELECT T1.A AS X, T2.A AS Y

FROM T1 LEFT JOIN T2 ON T1.A = T2.A

UNION ALL

SELECT T1.A AS X, T2.A AS Y

FROM T1 RIGHT JOIN T2 ON T1.A = T2.A

SELECT T1.A AS X, T2.A AS Y

FROM T1 FULL JOIN T2 ON T1.A = T2.A

Executados no SQL Server, os dois comandos acima produzem resultados equivalentes:

Q1933765

Banco de Dados

A função DECODE originalmente disponível nas instalações de

bancos de dados Oracle pode, em consultas para o MS SQL Server

e o MySQL, ser substituída pelo comando/função:

Q1933764

Banco de Dados

No MySQL 8.x, os comandos que permitem carregar dados de

arquivos texto e gravar dados de tabelas em arquivos são,

respectivamente:

Q1933763

Banco de Dados

No SQL Server, considere uma tabela T com quatro linhas, nas quais

os valores inteiros da coluna a são 1, 2, 4 e 6.

O resultado produzido pela execução do comando

select top 2 3*a x from T order by 1

exibe, exatamente, os valores:

O resultado produzido pela execução do comando

select top 2 3*a x from T order by 1

exibe, exatamente, os valores:

Q1933762

Programação

Na linguagem Java, o item que NÃO é parte dos tipos de dados

(data types) primitivos é: