Questões de Concurso

Para tribunal

Foram encontradas 172.307 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

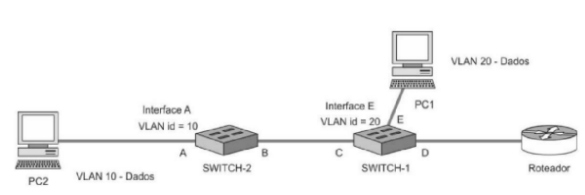

Os modos de operação em que as interfaces A, B, C e D dos switches devem ser configuradas são, respectivamente,

String[] nomes = i“Marta”", “paulo”, "Carolina", “Joaguim", “Fedro";

Considere, também, os laços de repetição abaixo, criados com o objetivo de percorrer o array e exibir seus valores.

I. for (String nome : nomes) (

System.out.println (nome); ) II. for (int i = 0; i < nomes.length; i++) ( System.out.println (nomes[il); ) III.int indice = O; while (indice < nomes.length) { System.out .println (nomes [indice]); indice++; } IV.int index = O; do { System.out .println (nomes [index]) ; index++; } while (index < nomes.length)

Percorre corretamente o array e exibe seus valores APENAS os laços de repetição que constam em

Considere o código XML Schema abaixo.

<xs:attribute name="cidade">

«xs: simpleType

<xs:restriction base="as:string">

<fxs:restriction>

</xs:simpleType>

</usiattribute>

Para que o atributo cidade aceite somente os valores Campinas ou São Paulo, entre « deve(m) ser colocado(s)