Questões de Concurso

Foram encontradas 12.078 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere o texto abaixo.

Este mecanismo de cálculo é utilizado na computação forense para calcular assinaturas sobre arquivos de dados de forma a permitir verificar alterações nestes arquivos no futuro. Dessa forma, quando um arquivo de dados é utilizado como prova de crime, o valor gerado pela aplicação deste método de cálculo sobre este arquivo estará garantido para análises futuras. Se o valor calculado quando este arquivo foi obtido coincidir com o valor calculado quando este arquivo for analisado no futuro, pode-se concluir que o arquivo está íntegro e não foi alterado.

(Adaptado de: http://www.infocrime.com.br)

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,

Considere o cenário abaixo.

− Os usuários pedem autorização para utilizar a rede sem fio.

− O roteador sem fio recebe o pedido e transfere-o para o servidor RADIUS.

− O servidor RADIUS recebe o pedido e processa a informação.

− O servidor RADIUS envia o resultado de volta para o roteador sem fio.

− O roteador sem fio permitirá ou negará o usuário com base nos resultados que o servidor RADIUS envia de volta.

Nesse cenário deve ser usado um roteador que suporte

O dispositivo recomendado é um

Atenção: Utilize o texto abaixo para responder à questão.

Considere que um Analista de Segurança da Informação está usando um computador em rede com sistema operacional

Windows 7. Com permissão de Administrador, ele acessou o prompt de comando, digitou um comando para verificar as configurações

TCP/IP que estão definidas para o seu computador e pressionou ENTER.

Dentre as informações apresentadas na tela estão:

− Gateway padrão: 192.168.0.1

− Endereço IPv6 de link local: fe80::289e:be82:8b99:894b%10

− Endereço físico: C8-3A-35-C0-90-8F

O Analista concluiu, corretamente, que

Atenção: Utilize o texto abaixo para responder à questão.

Considere que um Analista de Segurança da Informação está usando um computador em rede com sistema operacional

Windows 7. Com permissão de Administrador, ele acessou o prompt de comando, digitou um comando para verificar as configurações

TCP/IP que estão definidas para o seu computador e pressionou ENTER.

Wi-Fi é um tipo de rede local que possui dois modos básicos de operação:

I. Normalmente o mais encontrado, utiliza um dispositivo concentrador de acesso.

II. Permite que um pequeno grupo de máquinas se comunique diretamente, sem a necessidade de um concentrador de acesso.

As redes Wi-Fi

No LDAP, a unidade básica de informação armazenada em um diretório é denominada entrada. As entradas são compostas por um conjunto de atributos referentes a um objeto. Considere a entrada abaixo.

# Administrador do Diretório

dn: cn=admin,dc=defensoria,dc=rs,dc=gov,dc=br

objectClass: simpleSecurity

Object objectClass: organizationalRole

cn: admin

userPassword: topsecret

description: Administrador LDAP

Em relação ao LDAP e à entrada do exemplo é correto afirmar que

No sistema operacional Linux, quando um usuário é criado, uma linha com suas informações é adicionada no arquivo /etc/passwd. Considere que há a seguinte linha neste arquivo:

dprs1:x:1001:1234:analista de SI matricula 1234:/home/dprs1:/bin/bash

O campo

A frequência com a qual um processador trabalha é conhecida como clock interno, mas os processadores também contam com um clock externo. Em função de limitações físicas, os processadores não podem se comunicar com o chipset e com o controlador da memória, que pode estar na ponte norte (northbridge) do chipset, utilizando a mesma velocidade do clock interno. Assim, quando esta comunicação é feita, este clock externo, de frequência mais baixa, entra em ação. Para obter o clock interno, o processador faz uso de um cálculo que envolve a multiplicação pelo valor do clock externo. Por exemplo, se o fabricante de um determinado processador indica que este chip trabalha com frequência de 1,6 GHz (ou seja, tem clock interno de 1,6 GHz), seu clock externo é multiplicado por 16.

(Adaptado de: https://www.infowester.com/processadores.php)

A denominação do clock externo e o valor do clock externo do exemplo são, correta e respectivamente,

Considere um computador de 16 GB de RAM, cujos endereços de memória abaixo são válidos:

Endereço 1: 000000000022FE40

Endereço 2: 000000000022FE48

Endereço 3: 000000000022FE4E

É correto afirmar que o

Para se garantir a acessibilidade a edificações, mobiliário, espaços e equipamentos urbanos, os rebaixamentos de calçadas devem ser construídos na direção do fluxo da travessia de pedestres. A inclinação deve ser constante e não superior a X% no sentido longitudinal da rampa central e na rampa das abas laterais. A largura mínima do rebaixamento é de Y m. O rebaixamento não pode diminuir a faixa livre de circulação, de no mínimo Z m, da calçada.

Os valores de X, Y e Z são, respectivamente,

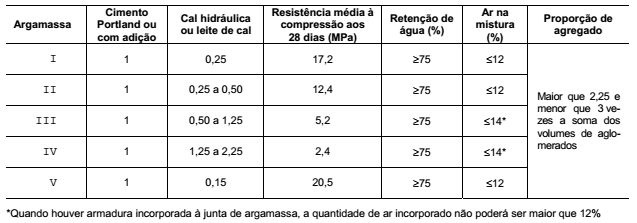

Considere a tabela abaixo sobre a especificação dos traços e algumas propriedades físicas e mecânicas das argamassas.

A argamassa de uso geral, com uma boa relação entre resistência à compressão e flexão, trabalhabilidade e economia, sendo a

mais empregada para assentamento de alvenarias em geral, é a do tipo