Questões de Concurso

Comentadas para uece-cev

Foram encontradas 2.141 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Atente à seguinte proposição:

“Os órgãos e entidades componentes do Sistema Nacional de Trânsito respondem, no âmbito das respectivas competências, objetivamente, por danos causados aos cidadãos em virtude de ação, omissão ou erro na execução e manutenção de programas, projetos e serviços que garantam o exercício do direito do trânsito seguro”.

Considerando a proposição acima, é correto afirmar que

No que tange à temática das licenças do servidor público, assinale a opção que completa, corretamente, as lacunas dos seguintes dispositivos legais:

“O servidor poderá ser licenciado por motivo de doença na pessoa _________________________¹, desde que prove ser indispensável a sua assistência pessoal e esta não possa ser prestada simultaneamente com exercício funcional”.

“O funcionário terá direito a licença ____________ ²,

para acompanhar o cônjuge, também servidor

público, quando, de ofício, for mandado servir em

outro ponto do Estado, do Território Nacional, ou no

Exterior”.

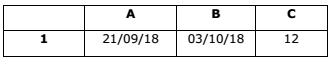

Considere o seguinte trecho de uma planilha eletrônica do Microsoft Excel 2010, onde são mostradas as colunas A, B e C e a linha 1.

Assinale a opção que corresponde à fórmula correta

utilizada para o cálculo da diferença em dias entre as

datas representadas nas células A1 e B1, i.e.,

B1 – A1, exibido na célula C1.

Quando se navega na Internet com o uso do protocolo HTTPS, é comum aparecer, na barra de endereços, o ícone de um cadeado ao lado da URL. Considerando esse fato, atente às seguintes afirmações:

I. O cadeado informa que a comunicação com o site em questão está fazendo uso criptografado do protocolo seguro de transporte de hipertexto OpenSSH.

II. A figura do cadeado procura assegurar que a troca de informações entre o navegador e o site está protegida de intrusos.

III. O protocolo TLS, bastante usado nesses casos, não garante a total segurança do website, pois este ainda pode sofrer ataques de DDoS, entre outros.

Está correto o que se afirma em

As portas físicas de um computador permitem que este seja conectado a diversos dispositivos periféricos e até a outros computadores. Com respeito a essas portas, escreva V ou F conforme seja verdadeiro ou falso o que se afirma a seguir.

( ) A porta USB serve para conectar periféricos que podem transmitir e armazenar dados.

( ) Ethernet é um tipo de conexão que funciona apenas na Intranet.

( ) HDMI é uma porta utilizada para a transmissão digital de áudio e vídeo.

( ) SVGA é um tipo de entrada mais moderna que utiliza sinal digital HD.

Está correta, de cima para baixo, a seguinte

sequência:

Considere as afirmações abaixo.

I. É possível impedir a invasão de um computador em que se encontra instalado um Cavalo de Troia, mesmo sem eliminá-lo do computador.

II. Programas Firewall são capazes de eliminar Cavalos de Troia.

III. Backdoor, tal como um vírus, propaga-se anexando-se a arquivos, passando a fazer parte destes.

É correto o que se afirma apenas em

Correlacione os protocolos de segurança usados na criptografia de dados de redes sem fio, contidos na coluna I, com suas características listadas na coluna II, numerando corretamente a coluna II de acordo com a I.

COLUNA I

1. WEP-64

2. WEP-128

3. WPA-PSK

4. WPA2-PSK

COLUNA II

( ) Permite o uso simultâneo de dois métodos de criptografia.

( ) Usa criptografia RC4 para confidencialidade e CRC-32 para integridade, com chave de 10 caracteres hexadecimais.

( ) Garante a segurança da conexão pela troca periódica da chave de encriptação, mas não pelo uso de criptografia AES.

( ) Sua chave é composta por 13 caracteres ASCII acrescidos dos 24 bits do vetor de inicialização.

A sequência correta, de cima para baixo, é:

( ) Iptables inclui as tabelas “filter”, “nat” e “mangle”. ( ) Iptables dá suporte apenas a protocolos TCP. ( ) Regras são avaliadas em ordem aleatória. ( ) DROP é um dos alvos disponíveis para regras do iptables.

Está correta, de cima para baixo, a seguinte sequência: