Questões de Concurso

Comentadas para fcm

Foram encontradas 3.386 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

__________ é um __________ utilizado para proteger um computador contra acessos não autorizados vindos da Internet.

Marque a alternativa cujos termos preenchem, corretamente, as lacunas da assertiva

A seguinte planilha foi elaborada no Calc do LibreOffice.

O conteúdo da célula B1 pode ter sido gerado pela função indicada

em

A respeito dos aplicativos para a edição de texto do LibreOffice e do Microsoft Office, analise as afirmações abaixo e marque (V) para verdadeiro ou (F) para falso.

( ) O espaçamento entre as linhas de um documento-texto pode ser alterado, no Writer, clicando-se em Formatar e depois em Espaçamento.

( ) Os estilos de formatação de texto estão presentes tanto no Writer quanto no Microsoft Office.

( ) A fonte do texto pode ser modificada, no Writer, clicando-se em Formatar, depois em Objeto e, em seguida, em Fonte.

Com relação às afirmações, a sequência correta é

Com relação aos sistemas operacionais Linux e Windows e seus programas, avalie as afirmações abaixo e marque (V) para verdadeiro ou (F) para falso.

( ) O arquivo de instalação do Microsoft Office para o Windows é o mesmo para o Linux.

( ) O navegador web Google Chrome pode ser instalado tanto no Windows quanto no Linux.

( ) A ferramenta de escritório LibreOffice pode ser instalada tanto no Windows quanto no Linux.

Com relação às afirmações, a sequência correta é

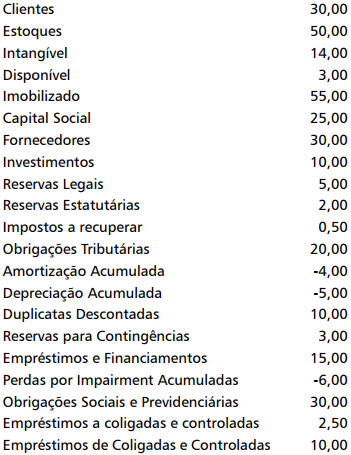

A Fábrica Bahiana de Bicicletas apresentou, no último ano, os seguintes saldos nas contas de Ativo, de Passivo e de Patrimônio Líquido.

Considerando que os saldos estejam conciliados e auditados, os

saldos do Ativo, do Passivo e do Patrimônio Líquido serão, respectivamente,

Avalie as afirmações abaixo com relação ao sistema de storage SAN e assinale (V) para verdadeiro ou (F) para falso.

( ) Permite redes LAN para troca de arquivos entre todos os nós.

( ) Admite conexão de discos magnéticos, de discos óticos e até mesmo de fitas.

( ) Permite que servidores realizem boot por meio da própria infraestrutura de rede.

( ) Não é possível implementar recursos de RAID.

( ) Permite aumento de escala na capacidade de armazenamento; todavia, para isso, é necessário desligar os servidores.

De acordo com as afirmações, a sequência correta é

Segurança é uma preocupação importante em redes sem fio, em que as ondas de rádio carregando dados podem se propagar a longas distâncias, a partir das estações base sem fio. A preocupação também reside na possibilidade do uso não autorizado de uma conexão com a Internet, a qual está sob a responsabilidade de um terceiro que, num cenário mais grave, pode ter de responder por crimes cibernéticos praticados a partir da sua conexão Wi-Fi desprotegida.

Dentre os padrões de protocolos seguros para redes sem fio, há um que, além do cliente e do ponto de acesso (PA), também define um servidor de autenticação com o qual o PA se comunica para realizar a autenticação dos clientes. Esse novo padrão opera em quatro fases: uma de Descoberta, uma de Autenticação Mútua e Geração de Chave Mestra (MK), uma de Geração de Chave Mestra Pareada (PMK) e outra de Geração de Chave Temporal (TK). Além disso, esse padrão oferece várias formas de criptografia, incluindo um esquema baseado em AES.

O padrão de que trata o protocolo descrito é o

A tarefa dos protocolos de roteamento é determinar o caminho tomado por um datagrama entre a origem e o destino. Um protocolo de roteamento da Internet possui as seguintes características.

I- Realiza uma divisão das redes de grande porte em domínios administrativos independentes, os quais são denominados sistemas autônomos (AS).

II- Determina como é realizado o roteamento dentro de um sistema autônomo.

III- Utiliza um vetor de distâncias para estabelecer o caminho mais curto entre os hosts de origem e destino.

IV- Usa contagem de saltos como métrica de custo.

V- Limita em 15 o custo máximo de um caminho.

VI- Mantém em cada roteador uma tabela de roteamento, que inclui um vetor de distâncias e uma tabela de repasse.

O protocolo de roteamento da Internet com as características apresentadas é denominado

É sabido que os algoritmos de chave simétrica geralmente possuem melhor desempenho para encriptação e decriptação de grande volume de dados.

São exemplos de algoritmos de criptografia de chave simétrica

Um computador multiprogramado muitas vezes tem múltiplos processos que competem pela CPU ao mesmo tempo. Se somente uma CPU estiver disponível, um algoritmo de escalonamento escolherá qual processo executará na CPU. Há um algoritmo de escalonamento em que a cada processo é atribuído um intervalo de tempo, o seu quantum, no qual ele é permitido executar. Se o processo não se concluir no tempo que lhe foi dado, o sistema escolherá outro processo que estiver aguardando para executar.

Esse algoritmo de escalonamento é conhecido como

Em um sistema operacional, frequentemente um processo precisa interagir com outro processo, ainda que cada processo seja uma entidade independente. Além disso, em um ambiente multiprogramado, um processo não ocupa todo o tempo do processador. Por conta desses fatores, um processo pode estar nos seguintes estados: Bloqueado, Em execução e Pronto.

São transições válidas de estados entre processos, EXCETO

Padrões de projeto nomeiam, explicam e avaliam um aspecto de projeto importante e recorrente em sistemas orientados a objetos.

Avalie as características atribuídas a um padrão de projeto.

I- Usado quando uma classe é usuária de uma certa hierarquia/ família de algoritmos, como um algoritmo de busca ou ordenação.

II- Esse padrão define uma família de algoritmos, encapsula cada um deles e os torna intercambiáveis.

III- Como existem diversos algoritmos em uma mesma família, não é desejável que se codifique todos eles em uma mesma classe.

IV- Permite que um algoritmo varie, independentemente dos clientes que o utilizam.

V- Fornece uma maneira de configurar uma classe com um dentre muitos comportamentos.

VI- Pode ser usado para evitar a exposição das estruturas de dados específicas de um algoritmo, que se deseja ocultar.

Essas características são do padrão de projeto