Questões de Concurso

Comentadas para tj-ac

Foram encontradas 2.095 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O distúrbio em questão trata-se da:

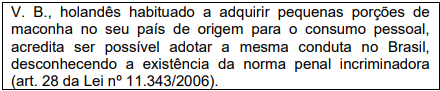

Esse caso ilustra o erro de: