Questões de Concurso

Comentadas para ufsc

Foram encontradas 1.097 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Na passagem de parâmetros por valor é feita uma cópia do parâmetro fornecido a uma função para uma variável interna à própria função.

II. Funções recursivas não podem conter laços de repetição.

III. A resposta da operação lógica x1 XOR x2 será verdadeira (true) se os valores das variáveis x1 e x2 forem diferentes entre si.

IV. A resposta da operação lógica x1 NAND x2 será sempre falsa (false) se x1 e x2 forem iguais.

V. Um programa estruturado é composto por um conjunto de funções.

função F(n) { se n = 0 então retorne 1 senão retorne n * F(n - 1) } função G(m) { x ← 1 para i ← 2 até m faça x ← x * i retorne x }

Analise as afirmativas abaixo e assinale a alternativa correta.

I. As funções F e G são equivalentes.

II. A função G retorna o valor 120 quando invocada da seguinte forma: G(5).

III. A função F não possui uma estrutura de repetição.

IV. F é uma função recursiva e G é uma função iterativa.

I. São feitas 23 trocas de elementos do vetor até que ele esteja totalmente ordenado.

II. A ordem dos elementos do vetor será [2, 7, 30, 13, 17, 23, 1, 15, 45, 66] após 10 trocas de elementos.

III. O número de trocas de elementos diminui à medida que a execução do algoritmo de ordenação avança.

I. O servidor Apache HTTP pode ser configurado como um proxy reverso, de modo a redirecionar requisições para outros servidores Web hospedados na mesma máquina ou em máquinas diferentes.

II. O servidor Nginx pode ser configurado de modo a operar como um proxy para servidores de email POP3 ou IMAP.

III. O servidor de aplicação Apache Tomcat provê suporte para execução de aplicações Web escritas na linguagem PHP.

IV. O servidor Nginx provê suporte para execução de aplicações Web codificadas na linguagem Java.

const w = 1;

const x = "1";

const y = Number(1);

const z = String(1);

console.log(w == x, w == y, w == z, x == y, x == z, y == z) ;

console.log(w === x, w === y, w === z, x === y, x === z, y === z);

( ) Navegadores Web – como Firefox, Chrome e Safari, por exemplo – utilizam os protocolos HTTP e HTTPS para acessar conteúdos armazenados em servidores Web.

( ) Os navegadores Web utilizam a porta 80 TCP do computador local para comunicar-se com servidores Web.

( ) Para configurar corretamente um aplicativo de correio eletrônico, devemos especificar o nome de domínio do servidor SMTP utilizado para acessar a caixa postal do usuário.

( ) Segundo as atuais recomendações do Comitê Gestor da Internet no Brasil (CGI.br), os aplicativos de correio eletrônico devem conectar-se à porta 587 TCP do servidor SMTP e devem fornecer as credenciais do usuário para que sejam autorizados a transferir mensagens de e-mail.

Os protocolos ________________________ utilizam algoritmos criptográficos para garantir a privacidade dos dados enviados por meio de uma rede que emprega a pilha de protocolos TCP/IP.

I. Em uma rede Ethernet comutada, o switch cria caminhos de comunicação exclusivos entre pares de nós da rede conectados a duas de suas portas quando esses nós necessitam trocar dados. Essa estratégia visa garantir a privacidade dos dados enviados pela rede, visto que somente o destinatário da comunicação terá acesso aos dados enviados a ele.

II. Os pares trançados de cabos Ethernet das categorias CAT7 e CAT8 são blindados, o que visa diminuir a incidência de interferências eletromagnéticas e, consequentemente, reduzir a perda de quadros (frames) enviados pela rede.

III. As fibras monomodo, usadas predominantemente em redes locais, são acopladas a equipamentos de interconexão de rede por meio de conectores ópticos do tipo LC. Já as fibras multimodo, usadas em redes de longa distância devido a seu maior alcance, utilizam o padrão de conector denominado SC.

IV. As redes locais sem fio (wireless) compatíveis com o padrão IEEE 802.11ac operam em duas faixas de frequência distintas: 2.4GHz e 5GHz. Com isso, conseguem atingir velocidades até oito vezes maiores que as redes que seguem o padrão IEEE 802.11n, que opera exclusivamente na faixa de 2.4GHz.

I. O acesso à área de trabalho remota é suportado pelo sistema operacional Microsoft Windows 10 nas edições Home, Pro e Enterprise.

II. Computadores com sistema operacional Microsoft Windows 10 com a área de trabalho remota habilitada podem ser acessados remotamente usando o aplicativo Remote Desktop, da Microsoft, em celulares com sistema operacional Android ou iOS.

III. Existem aplicações para Ubuntu Linux compatíveis com o protocolo RDP (Remote Desktop Protocol), com as quais é possível acessar remotamente a área de trabalho de computadores com sistema operacional Microsoft Windows configurados para permitir o acesso remoto.

IV. Computadores com sistema operacional Ubuntu Linux, em sua configuração padrão, podem ser acessados remotamente por aplicações compatíveis com o protocolo RDP (Remote Desktop Protocol) executadas em computadores com sistema operacional Microsoft Windows.

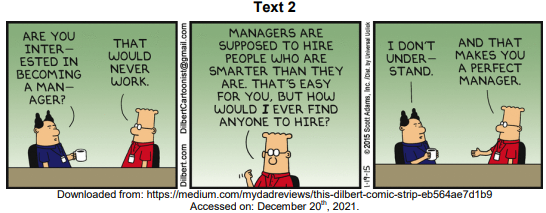

According to text 2, it is correct to say that…

( ) A administração universitária far-se-á em nível superior e em nível de Unidades, Subunidades e Órgãos Suplementares.

( ) Compete ao Conselho de Curadores apurar a responsabilidade do Reitor quando, por omissão ou tolerância, permitir ou favorecer o não cumprimento de legislação.

( ) É atribuição do Conselho Universitário aprovar a alienação e a transferência de bens da Universidade.

( ) A Reitoria será exercida pelo Reitor, eleito nos termos da legislação vigente, para um mandato de cinco anos, permitidas duas reconduções.

I. O acesso remoto à rede interna de uma organização pode ser realizado utilizando a tecnologia de VPN (Virtual Private Network), com a qual é possível criar uma rede de comunicação privada sobre a internet.

II. O firewall é uma ferramenta utilizada para criptografar dados enviados pela internet de modo a impedir que dados sensíveis do usuário, como senhas e números de cartões de crédito, sejam obtidos por pessoas não autorizadas e utilizados de forma indevida.

III. A tecnologia de computação em nuvem permite que usuários tenham acesso, por meio da internet, a uma quantidade de recursos computacionais para o processamento e o armazenamento de dados muito maior do que a fornecida por seus computadores pessoais, tablets ou smartphones.

IV. O recurso de navegação em modo privado ou anônimo, disponível nos principais navegadores Web, tem como principal finalidade impedir que o usuário acesse sites da Web que possam infectar o seu computador com vírus e outros softwares maliciosos.

I. A fórmula =MENOR(A1:B20;5) retorna todos os valores menores que 5 no intervalo de células entre A1 e B20.

II. O operador de comparação <> pode ser usado para verificar se os valores de duas células são diferentes.

III. A fórmula =3^3 resulta no valor 27.

IV. A célula G9 está localizada na sétima linha e nona coluna da planilha.

Computador desktop com processador dual-core de 3 GHz, 8 GB de RAM, 1 TB de HD, Cache L3 de 8 MB, monitor LCD de 21" e placa de rede de 10/100 Mbps. Acompanha teclado e mouse. Valor: R$ 1.599,00.

I. Componente que armazena dados de forma volátil. II. Componente que armazena dados de forma não volátil. III. Componente mais complexo do computador, que realiza operações lógicas e aritméticas. IV. Periférico de entrada.

Assinale a alternativa que associa corretamente os componentes do computador apresentados no anúncio com as descrições apresentadas nos itens I, II, III e IV, respectivamente: