Questões de Concurso

Comentadas para sefaz-rr

Foram encontradas 370 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

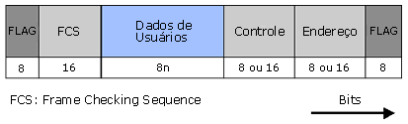

Observe a imagem a seguir:

A imagem acima representa um quadro do tipo:

Observe os passos abaixo:

1. Você cria uma chave de codificação e envia para quem vai te mandar as informações; essa é a chave pública.

2. Mesmo que a chave pública seja de conhecimento geral, apenas o receptor poderá descriptografá-la, pois só ele conhecerá a chave privada.

Assinale a alternativa que indica os passos referentes a implementação de criptografia.

Quando da aplicação da técnica de Walk-through, técnica de revisões estruturadas de código fonte, analise os itens a seguir:

I. Durante as reuniões de revisão a presença do gerente de projeto é obrigatória.

II. Antes da reunião, todos os participantes devem ter acesso ao material.

III. O autor, durante a sessão de revisão, deve corrigir de imediato todos os erros encontrados.

Assinale a alternativa correta.

Quanto aos esquemas utilizados em um projeto de banco de dados, analise as afirmações abaixo:

I. Descrição precisa dos requisitos do usuário, que utiliza o MER como modelo de dados.

II. Descreve as estruturas de representação do banco de dados.

III. Descreve as estruturas internas de armazenamento, dos esquemas, utilizando comandos DDL.

Os três esquemas descritos acima são denominados de