Questões de Concurso

Comentadas para escriturário

Foram encontradas 2.604 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

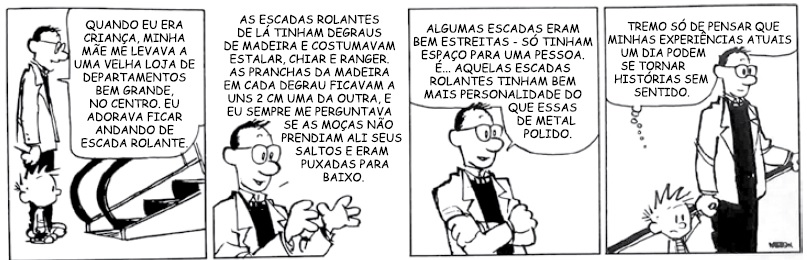

Leia a tira para responder a questão.

(Bill Watterson. O mundo é mágico: as aventuras de Calvin e Haroldo, 2010)

Leia a tira para responder a questão.

(Bill Watterson. O mundo é mágico: as aventuras de Calvin e Haroldo, 2010)

Leia a tira para responder a questão.

(Bill Watterson. O mundo é mágico: as aventuras de Calvin e Haroldo, 2010)

Leia a tira para responder a questão.

(Bill Watterson. O mundo é mágico: as aventuras de Calvin e Haroldo, 2010)

I- Você pode inserir fórmulas simples para adicionar, dividir, multiplicar e subtrair dois ou mais valores numéricos.

II- Você pode usar o recurso AutoSoma para totalizar rapidamente uma série de valores sem inseri-los manualmente em uma fórmula.

III- Após criar uma fórmula, você poderá copiá-la em outras células adjacentes sem a necessidade de criar a mesma fórmula repetidamente.

As alternativas apresentam métodos de quebra de senhas normalmente utilizados, exceto o contido na alternativa:

A grande maioria de malware se enquadra nas seguintes categorias básicas, dependendo de seu funcionamento:

I. Ransomware: é a versão malware da carta de resgate de um sequestrador. Normalmente, ele bloqueia ou nega o acesso ao dispositivo e arquivos até que ele receba um resgate. Pessoas ou grupos que armazenam informações vitais em seus dispositivos correm risco com a ameaça de ransomware.

II. Spyware: coleta informações sobre um dispositivo ou rede e transmite esses dados para o invasor. Os cibercriminosos normalmente usam spyware para monitorar a atividade de uma pessoa na Internet e coletar dados pessoais, incluindo credenciais de login, números de cartão de crédito ou informações financeiras, para fins de fraude ou roubo de identidade.

III. Cavalos de Troia: é um veículo para atacantes visíveis que infecta um computador e se replica em seguida, espalhando-se para dispositivos adicionais enquanto permanece ativo em todas as máquinas infectadas.

De acordo com os titens, marque a alternativa verdadeira.

I. Worms de computador são perigosos, devido à sua grande capacidade. Assim que um worm assume o controle de um computador hospedeiro, ele consegue se espalhar por uma rede sem ajuda ou ação externa.

II. Como um malware independente, os worms não precisam enganar ninguém para serem ativados, como os cavalos de Troia.

III. Worms funcionam explorando vulnerabilidades ocultas no sistema operacional do computador.

I – Formalidade: é comumente remunerado.

II – Comutatividade: assegura vantagens recíprocas.

III – Onerosidade: o contratado está obrigado a realizar o contrato, não sendo permitido, salvo limites fixados, a subcontratação.

I – Aplicação de multa de trânsito.

II – Embargo de obra.

III – Apreensão de bens.