Questões de Concurso

Para tj-dft

Foram encontradas 5.433 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia abaixo trecho de matéria publicada no Correio Braziliense em 07/07/2015 e, em seguida, assinale a alternativa que preenche corretamente a lacuna.

“Vídeo mostra momento em que gays são espancados em bloco da Asa Norte. [...] Dois jovens são espancados por um grupo de quatro pessoas com socos e pontapés depois de voltar de uma festa. Segundo eles, a ação seria motivada por ____________.”

Observe a figura abaixo, extraída das opções de e-mail do Gmail.

Assinale a alternativa que descreve, respectivamente, as

funções dos ícones acima.

Acerca das teclas de atalhos universais dos navegadores de Internet e suas respectivas funções, correlacione as colunas e, em seguida, assinale a alternativa que apresenta a sequência correta.

1. Alt+esquerda, Backspace

2. F5

3. Ctrl+N

( ) Abrir uma nova janela.

( ) Atualizar a página.

( ) Voltar uma janela.

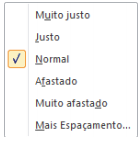

Observe as opções do menu abaixo.

É correto afirmar que as opções estão presentes no

seguinte ícone: