Questões de Concurso

Para prefeitura de santa maria - rs

Foram encontradas 242 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. São exemplos de documentos de acesso exclusivo em meio eletrônico: bases de dados, listas de discussão, programas de computador, redes sociais, mensagens eletrônicas, entre outros.

II. Deve incluir: autor, título da informação ou serviço ou produto, versão ou edição (se houver), local, data e descrição física do meio eletrônico.

III. Quando necessário, acrescentam-se elementos complementares à referência para melhor identificar o documento.

Está(ão) CORRETO(S):

I. O desenho universal será sempre tomado como regra de caráter geral.

II. A acessibilidade é o direito que garante à pessoa com deficiência ou com mobilidade reduzida viver de forma dependente, para que não possa exercer seus direitos de cidadania e de participação social.

III. Para a aprovação, o licenciamento ou a emissão de certificado de projeto executivo arquitetônico ou urbanístico e para o licenciamento ou emissão de certificado de conclusão de obra ou de serviço, deve ser atestado o atendimento às regras de acessibilidade.

Está(ão) CORRETO(S):

(_) O serviço de busca e fornecimento da informação é gratuito, salvo nas hipóteses de reprodução de documentos pelo órgão ou entidade pública consultada.

(_) Quando se tratar de acesso à informação contida em documento, cuja manipulação possa prejudicar sua integridade, não será concedida a consulta.

(_) É direito do requerente obter o inteiro teor de decisão de negativa de acesso, por certidão ou cópia.

I. Cancelamento da naturalização por sentença transitada em julgado.

II. Incapacidade civil absoluta.

III. Condenação criminal transitada em julgado, enquanto durarem seus efeitos.

IV. Recusa de cumprir obrigação a todos imposta ou prestação alternativa.

V. Improbidade administrativa.

Está(ão) CORRETO(S):

De acordo com SOMMERVILLE, considerando-se os princípios do manifesto ágil para o desenvolvimento de softwares, analisar os itens abaixo:

I. O desenvolvimento incremental é apoiado por lançamentos menores e mais frequentes do sistema. Os requisitos se baseiam em histórias simples dos clientes, utilizados como base para decidir qual funcionalidade deve ser incluída em um determinado incremento.

II. O envolvimento do cliente é apoiado por seu engajamento contínuo no time de desenvolvimento. O cliente participa do desenvolvimento e é responsável por definir os testes de aceitação do sistema.

III. As mudanças são adotadas por meio de lançamentos regulares do sistema aos clientes, desenvolvimento com testes a priori (test-first), refatoração e integração contínua de novas funcionalidades.

Está(ão) CORRETO(S):

Considerando-se um banco de dados relacional que possui a tabela “cliente” e os campos “nome_cliente” e “rua_cliente”, assinalar a alternativa que apresenta a função do caractere “%” na consulta SQL abaixo:

SELECT nome_cliente

FROM cliente

WHERE rua_cliente LIKE ‘assis%’

De acordo com CARISSIMI, ROCHOL e GRANVILLE, sobre as características de redes por extensão geográfica, analisar os itens abaixo:

I. As redes PAN (ou WPAN) são redes de longas distâncias, podendo chegar a centenas de quilômetros.

II. As redes MAN são redes de curtíssima distância, de poucos metros, normalmente em uma mesma sala.

III. As redes WAN são suportes de telecomunicações que cobrem distâncias que vão a dezenas de milhares de quilômetros e os meios utilizados são preferencialmente as fibras ópticas.

Está(ão) CORRETO(S):

Segundo TANENBAUM, a memória é um recurso limitado de um computador. Ao utilizar muitos programas pesados ao mesmo tempo, o computador pode não ter memória disponível o suficiente para todos os programas. Existem algumas técnicas para lidar com a sobrecarga de memória de um computador. Considerando-se a descrição a seguir, sobre um tipo de técnica utilizada, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

A estratégia mais simples, chamada de ______________ (troca de processos), consiste em trazer cada processo em sua totalidade, executá-lo por um tempo e então colocá-lo de volta no disco.

Conforme WAZLAWICK, Scrum é um modelo ágil para a gestão de projetos de software. Há três perfis importantes no Modelo Scrum. Tendo em vista isso, numerar a 2ª coluna de acordo com a 1ª e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(1) Scrum Team.

(2) Scrum Master.

(3) Product Owner.

( ) Não é um gerente no sentido dos modelos prescritivos. Não é um líder, já que as equipes são auto-organizadas, mas um facilitador e um solucionador de conflitos.

( ) É a pessoa responsável pelo projeto em si. Tem, entre outras atribuições, a de indicar quais são os requisitos mais importantes a serem tratados em cada sprint.

( ) É a equipe de desenvolvimento. Essa equipe não é necessariamente dividida em papéis, como analista, designer e programador, mas todos interagem para desenvolver o produto em conjunto.

O Sistema Operacional pode ser entendido como uma coleção de programas responsáveis por executar operações específicas. Sobre as principais funções do Sistema Operacional, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Inicializa o hardware do computador.

( ) Fornece rotinas básicas para controle de dispositivos.

( ) Fornece gerência, escalonamento e interação de tarefas.

( ) Mantém a integridade de sistema.

(_) Oferece aplicativos para executar tarefas específicas.

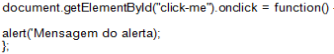

O trecho de código JavaScript a seguir corresponde a:

A descrição abaixo se refere a que tipo de memória?

Possibilita que a memória principal funcione como um “cache” para o armazenamento secundário (normalmente implementado com discos magnéticos). Esse tipo de memória implementa a tradução do espaço de endereçamento de um programa para os endereços físicos.

De acordo com a Cartilha de Segurança para a Internet, sobre a criptografia de chave simétrica, analisar os itens abaixo:

I. É também chamada de criptografia de chave secreta ou única.

II. Utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

III. Casos nos quais a informação é codificada e decodificada por uma mesma pessoa não há necessidade de compartilhamento da chave secreta.

IV. Exemplos desse método são: RSA, DSA, ECC e DiffieHellman.

Está(ão) CORRETO(S):

De acordo com a Cartilha de Segurança para Internet, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O pharming é um tipo específico de __________ que envolve a redireção da navegação do usuário para sites falsos, por meio de alterações no serviço de DNS (Domain Name System).

De acordo com a NBR ISO/IEC 27005, em relação à definição do contexto, sobre os critérios básicos, analisar a sentença abaixo:

Dependendo do escopo e dos objetivos da gestão de riscos, diferentes métodos podem ser aplicados. O método não deve ser diferente para cada iteração do processo (1ª parte). Convém que um método de gestão de riscos apropriado seja selecionado ou desenvolvido e leve em conta critérios básicos, tais como: critérios de avaliação de riscos, critérios de impacto e critérios de aceitação do risco (2ª parte). Convém que a organização avalie se os recursos necessários estão disponíveis para definir e implementar políticas e procedimentos, incluindo implementação dos controles selecionados (3ª parte).

A sentença está: