Questões de Concurso

Para uffs

Foram encontradas 2.296 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. É uma categoria que engloba todos os dispositivos de armazenamento que têm uma conexão física entre o hardware e o computador e que fazem parte da rotina diária, sendo observados na forma de pendrives, HDs e SSD. Representa uma das maneiras mais seguras de armazenar informações, tanto do aspecto da cibersegurança, quanto do aspecto técnico, ressaltando que, em casos de falhas na rede, por exemplo, as informações continuam intactas e disponíveis. II. É uma categoria que utiliza infraestruturas de rede que têm como objetivo integrar unidades de armazenamento e servidores, proporcionando a melhor performance no tráfego de informações. Representa uma unificação de recursos de armazenamento em rede local exclusiva, permitindo que cada servidor acesse o sistema e armazenamento de forma direta, como se estivesse diretamente conectado ao sistema. É um tipo seguro e que tem alto desempenho, mesmo com grande fluxo de dados, mas requer um investimento maior das empresas.

Os tipos descritos em I e II são conhecidos, respectivamente, pelas siglas

I. A infraestrutura deste grupo possui numerosos pontos de falha, pois não dispõe de redundância elétrica, de climatização, de cabeamento e de equipamentos de rede e telecomunicações. II. A infraestrutura deste grupo engloba dispositivos de rede e telecomunicações redundantes. Duas ou mais operadoras de telecomunicações instaladas em salas de entrada totalmente independentes, com cabeamento encaminhado por dutos distintos para as áreas de distribuição principal e horizontal. Sistema elétrico configurado com contingenciamento N+1. Já o sistema de climatização suporta falhas e manutenções planejadas em até um painel elétrico. Por fim, incidentes podem causar a interrupção nos serviços.

Os níveis caracterizados em I e II são conhecidos, respectivamente, como

Essa área é conhecida como

I. Constitui um algoritmo de segurança compatível com praticamente todos os dispositivos wifi disponíveis no mercado, mas é o mais sujeito a falhas de segurança. É um padrão que se tornou mais inseguro à medida que o poder de processamento dos computadores aumentou. Por ser um sistema de segurança de 128 bits, foi possível descobrir a palavra-passe de uma rede wifi em poucos minutos por meio de um software de ataques. II. Constitui o algoritmo padrão atual e o mais seguro, excluindo completamente a possibilidade de um ataque de força bruta. Por ser um sistema de segurança de 256 bits, proporciona uma segurança muito maior para as redes. Além disso, sistemas de análise de pacotes – para verificar alterações e invasões – e outras ferramentas foram implementadas para melhorar a segurança.

Os padrões criptográficos descritos em I e II são conhecidos, respectivamente, pelas siglas

• tem por finalidade evitar que os dados sejam alterados, danificados ou corrompidos, gerando prejuízos para a empresa; • a preservação dos dados é geralmente executada por meio de backups automáticos, controle nas alterações feitas em um documento, manutenções periódicas de hardwares de armazenamento, entre outras ações.

O pilar detalhado acima é denominado

• Usado sem parâmetros, exibe endereços IPv4 e IPv6, máscara de sub-rede e gateway padrão para todos os adaptadores. • Com o parâmetro /all, exibe a configuração completa de TCP/IP para todos os adaptadores. Os adaptadores podem representar interfaces físicas, como adaptadores de rede instalados, ou interfaces lógicas. • Com o parâmetro /flushdns, libera e redefine o conteúdo do cache de resolvedor de cliente DNS. Durante a solução de problemas de DNS, pode-se usar esse procedimento para descartar entradas de cache negativas do cache, bem como quaisquer outras entradas que tenham sido adicionadas dinamicamente.

Esse utilitário é conhecido por

I. É resultado da soma de todos os custos dos serviços necessários para a execução da obra, obtidos pelo produto das quantidades de insumos empregados nos serviços pelos seus respectivos preços de mercado. Nestes custos estão os materiais, mão de obra – acrescida dos Encargos Sociais cabíveis, equipamentos e os Encargos Complementares: EPIs, transporte, alimentação, ferramentas e exames médicos admissionais e demissionais. II. São despesas decorrentes da atividade empresarial que incidem de forma percentual sobre os custos da obra. Tratase de recursos destinados ao pagamento de tributos, ao rateio dos custos da administração central, à remuneração ao construtor pela assunção de riscos do empreendimento e à compensação de despesas financeiras ocasionadas pelo descompasso entre gasto, medição e recebimento.

Os termos descritos em I e II são denominados, respectivamente, como

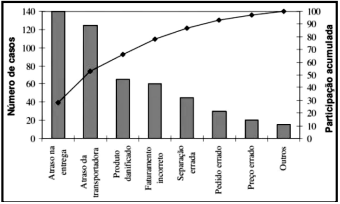

Esse gráfico tem por base um princípio também conhecido por regra 80/20, é uma tendência que prevê que 80% dos efeitos surgem a partir de apenas 20% das causas, podendo ser aplicado em várias outras relações de causa e efeito. Esse recurso é denominado diagrama de

I. O gerador começa a alimentar a carga de forma gradual, sem interrupção no fornecimento de energia e sem que a carga entre bruscamente no gerador, ou seja, há um paralelismo momentâneo entre rede e GMG. Nesse esquema, ocorre a transferência da carga entre grupo gerador e concessionária de energia, onde, na medida em que o grupo gerador vai “devolvendo” a energia aos poucos, a concessionária vai “assumindo” na mesma intensidade, e vice-versa. II. O gerador é utilizado caso haja algum apagão ou falha capaz de cortar a energia elétrica. Nessa situação, o gerador é ativado, alimentando as máquinas e equipamentos. Os geradores dessa modalidade precisam ser abastecidos com combustível para que consigam fornecer energia.

As formas de operação caracterizadas em I e II são conhecidas, respectivamente, como geradores em