Questões de Concurso Para itaipu binacional

Foram encontradas 3.211 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I O comando EXPLODIR pode ser utilizado para separar linhas que foram inicialmente unidas.

II O comando DESLOCAMENTO é utilizado para criar círculos concêntricos.

III O bloqueio de camadas deixa os elementos vinculados invisíveis.

IV O comando OSNAP permite definir o rastreamento de pontos específicos apenas arrastando-se o cursor, como, por exemplo, centros geométricos e quadrantes.

Assinale a opção correta.

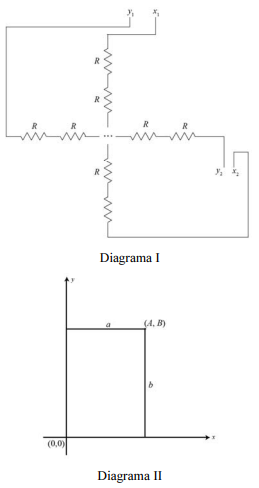

Tendo como referência as informações precedentes, e considerando que a dimensão linear de cada resistor seja igual a p, sendo p igual à largura de 1 pixel, que a resolução da tela seja de 1.920 pixels × 1.080 pixels e que a tensão na tela, entre os pontos x1 e x2 e entre os pontos y1 e y2 seja 5 V, assinale a opção correta.

Text 22A4-II

Over the past few years, Peruvian authorities have tried to find ways to manage increasing visitor numbers to the popular site which often had long lines and overcrowding, leaving many tourists unable to enter. Machu Picchu was awarded UNESCO World Heritage status in 1983 and is described by the awarding body as probably the most amazing urban creation of the Inca Empire at its height. It added its giant walls, terraces, and ramps “seem as if they have been cut naturally” into the continuous rock escarpments. The citadel, 130 km from Cusco, was built in the 15th as a religious sanctuary for the Incas at an altitude of 2,490 meters.

However, UNESCO also highlighted the challenges faced by the site, which it says requires more stringent management. “Tourism itself represents a double-edged sword by providing economic benefits but also by resulting in major cultural and ecological impacts,” said UNESCO. “The strongly increasing number of visitors to the historic sanctuary of Machu Picchu must be matched by an adequate management regulating access, diversifying the offer, and efforts to fully understand and minimize impacts. A larger appropriate and increasing share of the significant tourism revenues could be reinvested in planning and management.”.

Internet: <https://www.thenationalnews.com> (adapted).