Questões de Concurso

Para mpe-pa

Foram encontradas 1.638 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Empregando o AJAX, é possível conseguir em aplicações WEB os seguintes aspectos, exceto:

Dentre as áreas de foco na Governança de TI, a __________ acompanha e monitora a implementação da estratégia, o término do projeto, o uso dos recursos, o processo de performance e a entrega dos serviços, usando, por exemplo, “balanced scorecards”, que traduzem as estratégias em ações para atingir os objetivos, medidos através de processos contábeis convencionais.

- A expressão que preenche a lacuna acima é

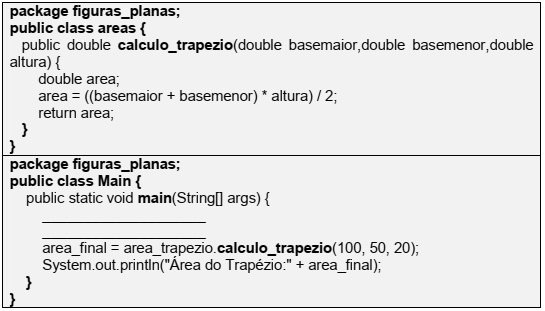

Analise as duas classes escritas em Java e pertencentes ao mesmo projeto; a classe “Main” apresenta duas linhas na sequência, que precisam ser preenchidas pelos respectivos códigos-fontes escritos corretamente. Identifique a alternativa que apresenta as duas linhas corretamente codificadas:

No ITIL v3, o __________ é o repositório da informação sobre as bases de dados onde estão os componentes que fornecem os serviços de informática.

- A palavra que preenche a lacuna acima é

A classe “Pessoa” abaixo obedece às notações da UML. O nome do atributo e do método que possui a visibilidade de pacote e protegida, respectivamente, são:

Pessoa

- matricula

+ nome

# telefone

~ login

- totalizar( )

# listar( )

+ gravar( )

O processo de engenharia de requisitos é realizado por meio da execução de diversas funções distintas. O resultado final da função de __________ é um modelo de análise que define o domínio do problema funcional, comportamental e informacional.

- Tipo de função que preenche a lacuna acima: