Questões de Concurso

Para tre-pr

Foram encontradas 955 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nessas condições,

I. Os partidos políticos deverão observar preceitos estabelecidos na Constituição, dentre os quais, os de possuírem caráter nacional e prestarem contas à Justiça Eleitoral.

II. Os partidos políticos têm direito a recursos do fundo partidário e acesso gratuito ao rádio e à televisão, na forma da lei.

III. Embora assegure aos partidos políticos autonomia para definir sua estrutura interna, organização e funcionamento, a Constituição prevê que seus estatutos devem estabelecer normas de disciplina e fidelidade partidária.

Está correto o que se afirma em

eleitorais estabelecidos na Lei n.º 9.504/1997.

que se seguem.

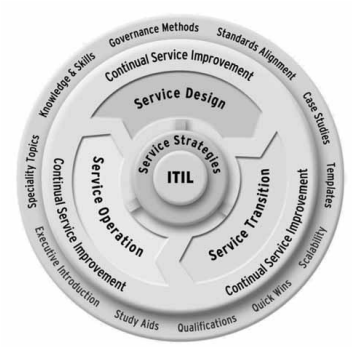

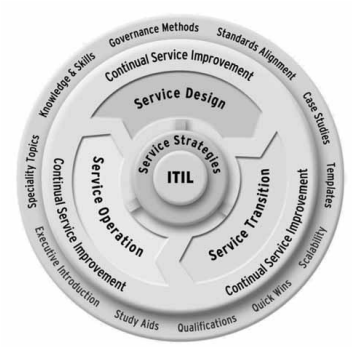

ITIL, v. 3. Internet:<www.managit.wordpress.com>.

Os processos de gerenciamento de incidente e de gerenciamento de mudança estão mais bem relacionados a service operation que a service transition.

ITIL, v. 3. Internet:<www.managit.wordpress.com>.

Os processos de gerenciamento de catálogo de serviços e de gerenciamento da demanda estão mais bem relacionados a service strategies que a service design.

Para os cargos de presidente e vice-presidente da República e senador, a idade mínima exigida para o candidatos é de trinta e cinco anos de idade. Para os demais cargos eletivos, a exigência da lei é a capacidade civil plena, ou seja, a idade mínima de dezoito anos.

I. É um recurso para ajudar a impedir que hackers ou softwares mal-intencionados obtenham acesso ao seu computador através de uma rede ou da Internet.

II. Pode impedir, quando corretamente configurada, que o computador envie software mal-intencionado para outros computadores.

III. Pode analisar o conteúdo de mensagens enviadas por uma rede local e bloqueá-las, caso partes da mensagem apresentem conteúdo nocivo.

(CEM).

exigidas para o cidadão que se proponha a exercer mandato

eletivo, julgue os itens subsequentes.