Questões de Concurso

Para técnico em eletrônica

Foram encontradas 1.137 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As aplicações maliciosas, também popularmente chamadas de vírus no Brasil, são de muitos tipos, mas dependerá da estratégia de infecção adotada e do tipo de atividade desempenhada pelo programa. Analise as afrmativas abaixo, dê valores Verdadeiro (V) ou Falso (F).

( ) As aplicações maliciosas são também conhecidas por malware, portanto todo vírus é um malware.

( ) O ransomware é um malware que sequestra os dados do computador, criptografa os arquivos pessoais mantendo o sistema operante. Cobra dinheiro para a liberação, apagando os dados caso o prazo de resgate não seja cumprido ou se tentar a liberação do acesso sem o pagamento.

( ) worms são um tipo de malware que, ao conseguirem invadir uma máquina, seguem se replicando e consumindo recursos computacionais, mesmo que muitas vezes não causem alterações no sistema ou corrompam arquivos.

( ) Trojan horses, ou cavalos de Tróia, são malwares do tipo “worms” encaminhados em emails voltados a capturar senhas.

Assinale a alternativa que apresenta a sequência

correta de cima para baixo.

O Microsoft Word (MS-Word) é um software proprietário integrante do pacote Office. É uma ferramenta que pode ser empregada com eficiência para fazer a diagramação de textos. A esse respeito, analise as afirmações abaixo e dê valores Verdadeiro (V) ou Falso (F).

( ) O MS-Word possibilita que se o arquivo seja encriptado com o uso de uma senha, bastando habilitar o recurso durante o processo de salvar o arquivo.

( ) O MS-Word permite salvar arquivos no formato somente leitura para evitar alterações acidentais por pessoas durante processos de revisão, por exemplo.

( ) PDF um formato muito comum de arquivos de texto em virtude de ser muito robusto na manutenção da formatação original. O MS-Word em todas as suas versões, entretanto, não possibilita converter arquivos para PDF sendo necessário o uso de um aplicativo externo ao pacote Offce.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

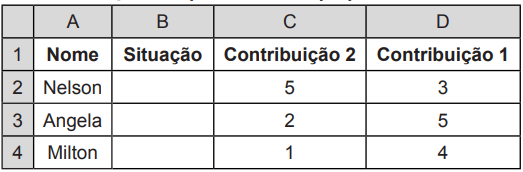

Uma planilha é implementada para organização das contribuições de pessoas a um pequeno fundo.

Deseja-se implementar na coluna B a seguinte condição (booleana): se a pessoa teve contribuição igual ou superior a 6 deve aparecer “OK”, do contrário deve-se indicar um valor numérico com o valor faltante. O analista avalia três expressões que podem ser utilizadas na célula B2 (para posterior implementação nas demais com Cntrl-C Cntrl-V).

I. =SE(D2 <=6; 6-D2+C2, “OK”)

II. =SE(D2+C2 >=6;”OK”;6-D2-C2)

III. =SE(D2>=6;”OK”;SE(C2>=6;”OK”;SE(C2+D2>=6;” OK”;6-C2-D2)))

Assinale a opção que indica os itens que resolvem corretamente a tarefa.

O protocolo mais popular de transferência de dados na internet, HTTP (do inglês Hypertext Transfer Protocol) teve desenvolvida, ao longo da última década, uma variação com maior segurança, o chamado HTTPS. O HTTPS utiliza uma combinação dos protocolos de comunicação criptografados TLS (Transport Layer Security) ou SSL (Secure Sockets Layers, em inglês). Sobre esse assunto, analise as afrmativas abaixo, dê valores Verdadeiro (V) ou Falso (F).

( ) Os sites que são acessados a partir de um protocolo de transferência de hipertexto seguro, aparecem com o código “https://” antes da URL.

( ) No HTTPS há uma conexão de dados segura entre o computador do usuário e o servidor, usando criptografa, que procuram difcultar a interceptação das informações durante a transmissão dos dados entre o computador do usuário e os servidores dos sites.

( ) Hipertexto é implementado na linguagem html que é uma linguagem de programação de sites e que possibilita programar técnicas de criptografa.

( ) No Google Chrome, desde a versão de 2018, sites HTTP sem a camada de segurança aparecem marcados em vermelho com a advertência “Inseguro”.

Assinale a alternativa que apresenta, de cima para baixo, a sequência correta.

De acordo com as regras de ortografa, atribua valores Verdadeiro (V) ou Falso (F) para as afirmações a seguir.

( ) A palavra pega-pega é escrita com hífen, pois é composta por dois vocábulos semelhantes.

( ) Girassol deve ser escrito sem o hífen, pois o primeiro elemento é verbo e o segundo substantivo.

( ) Usa-se hífen em palavras que apresentam elementos de ligação como cara-de-pau.

( ) Não se usa hífen se o prefxo terminar com a mesma letra com que se inicia a outra palavra. Ex: anti inflacionário.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

Assinale a alternativa que completa correta e respectivamente as lacunas.

I. Cheguei ____ Curitiba depois de longas horas ao volante.

II. Chegamos ___ duas horas em ponto e o almoço ainda estava ___ nos esperar.

III. Já chegaram ___terra. Os radares da NASA foram avisados.

IV. Já chegamos ___ terra dos antepassados. Foi como tivéssemos feito uma bela viagem no túnel do tempo.

Na charge, aparecem por quatro vezes a letra o de forma isolada, no 1º e 3º balão de fala. Analise as afirmativas abaixo e assinale a alternativa correta sobre a função sintática desta letra isolada no texto.

I. O 1º e 3º uso têm a função de acompanhar o pronome interrogativo que e substitui uma intenção.

II. No 2º e 4º uso são classificados como pronomes pessoais do caso reto e substituem o nome do interlocutor.

III. O 2º e 4º uso são classificados como pronomes pessoais oblíquos e aparecem corretamente no texto na forma proclítica.

IV. O 1º e 3º têm a função de pronomes e o 2º e 4º têm a função de artigos que acompanham verbos.

Estão corretas

A despeito do controle das riquezas materiais e de todos os sentidos simbólicos, a realização do fenômeno militar é, no fim, a imposição do poder de um grupo sobre outro. (linhas 2-4)

Assinale a alternativa que substitui a expressão em negrito acima sem alterar o significado da proposição.