Questões de Concurso

Para analista de sistemas júnior - engenharia de software

Foram encontradas 432 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

PORQUE

No particionamento dinâmico de memória, tanto o número de partições quanto o tamanho das partições podem variar de acordo com a demanda dos processos.

Analisando as afirmações acima, conclui-se que

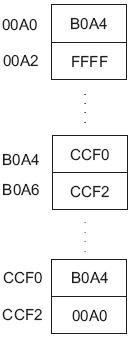

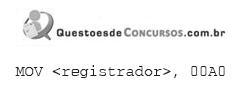

Em um computador que possui a configuração de memória dada pela figura acima e o valor do registrador-índice dado por 2, é executado o comando

Qual valor será copiado para o registrador se o comando usar, respectivamente, os modos de endereçamento imediato, direto, indireto e indexado?

da base binária para as bases decimal, hexadecimal e octal, obtêm-se, respectivamente, os valores

da base binária para as bases decimal, hexadecimal e octal, obtêm-se, respectivamente, os valoresI - Independente do destino a ser dado ao software, as causas da não-conformidade devem ser identificadas e eliminadas do processo de desenvolvimento.

II - O software deve ser entregue provisoriamente nestas condições, para diminuir a insatisfação do cliente, sendo substituído por uma versão que atenda aos requisitos o mais rápido possível (ASAP).

III - O gerente do projeto de desenvolvimento pode definir e propor um procedimento alternativo para lidar com a não-conformidade, diferente daquele previsto no processo de desenvolvimento de software organizacional, desde que aprovado pelo cliente.

IV - Devem ser mantidos registros de quaisquer ações corretivas realizadas, ainda que as mesmas não se revelem eficazes para tratar a não-conformidade, bem como dos indicadores de satisfação do cliente, qualquer que seja o resultado do projeto.

Estão alinhadas com as exigências da norma ISO 9001:2000 APENAS as afirmativas

I - Uma das diferenças entre bancos de dados relacionais e multidimensionais diz respeito ao compromisso entre performance e escalabilidade: bancos de dados relacionais proporcionam consultas mais rápidas, enquanto bancos de dados multidimensionais lidam melhor com grandes quantidades de informações armazenadas.

II - ROLAP se refere a um tipo de solução OLAP que utiliza um bancos de dados relacional.

III - Quando um projeto inicia por datamarts departamentais especializados que mais tarde se consolidam em um data warehouse institucional, existe uma chance maior de surgirem problemas de inconsistência de metadados do que quando um data warehouse institucional dá origem a datamarts departamentais.

IV - Para melhoria de performance, as tabelas em data warehouses, em geral, estão nas formas normais mais altas (considerando que 5 FN é mais alta que 1 FN).

Estão corretas APENAS as afirmativas

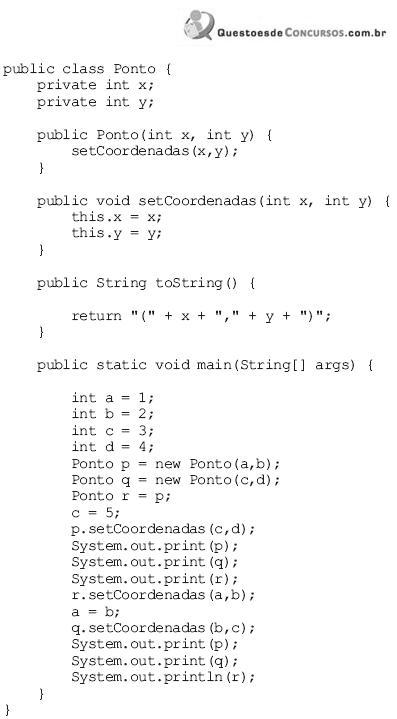

Qual será a saída da execução da classe Java acima?

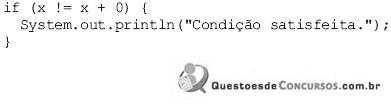

Se x for da classe String e tiver sido inicializado, esse trecho de código Java

Assinale o diagrama de classe que expressa corretamente a implementação mostrada acima, em Java, das classes Produto e Fabricante, bem como da associação entre as mesmas.

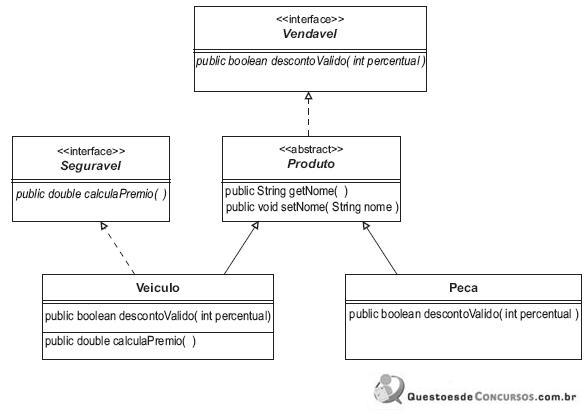

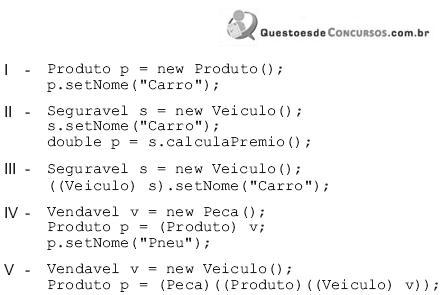

Com base no diagrama acima, analise os trechos de código Java a seguir.

Estão corretos APENAS os trechos de código

São mostrados a seguir os códigos fontes das classes Produto e ProdutoTest. O método testDescontoValido() é invocado

pelo framework de testes automaticamente quando os testes são executados, para exercitar o método descontoValido() da

classe Produto. O método assertEquals gera um junit.framework.AssertionFailedError quando os valores de seus argumentos

são diferentes entre si.

São mostrados a seguir os códigos fontes das classes Produto e ProdutoTest. O método testDescontoValido() é invocado

pelo framework de testes automaticamente quando os testes são executados, para exercitar o método descontoValido() da

classe Produto. O método assertEquals gera um junit.framework.AssertionFailedError quando os valores de seus argumentos

são diferentes entre si.

Considere uma tabela hash H, onde H[i] denota uma posição da tabela. H é implementada usando uma função h(k) para

determinar a posição i de armazenamento, k sendo a chave do elemento de dados x a ser armazenado em H, e denotada por

k = chave[x]. H é um hash com encadeamento, ou seja, cada H[i] é uma lista encadeada que armazenará os elementos de

dados que, de outra forma, colidiriam para a posição. Nesta implementação, as listas são duplamente encadeadas, ou seja,

cada elemento e da lista armazena também os ponteiros proximo[e] e anterior[e]. Cada lista L possui ainda o valor inicio[L],

que aponta para o primeiro elemento da lista. NIL representa um ponteiro vazio.

denota o operador de atribuição.

denota o operador de atribuição.O pseudocódigo a seguir mostra uma operação nesta estrutura, porém apresenta erro em uma de suas linhas. As linhas estão

numeradas apenas para facilitar a correspondência com as alternativas.

Considere uma tabela hash H, onde H[i] denota uma posição da tabela. H é implementada usando uma função h(k) para

determinar a posição i de armazenamento, k sendo a chave do elemento de dados x a ser armazenado em H, e denotada por

k = chave[x]. H é um hash com encadeamento, ou seja, cada H[i] é uma lista encadeada que armazenará os elementos de

dados que, de outra forma, colidiriam para a posição. Nesta implementação, as listas são duplamente encadeadas, ou seja,

cada elemento e da lista armazena também os ponteiros proximo[e] e anterior[e]. Cada lista L possui ainda o valor inicio[L],

que aponta para o primeiro elemento da lista. NIL representa um ponteiro vazio.

denota o operador de atribuição.

denota o operador de atribuição.O pseudocódigo a seguir mostra uma operação nesta estrutura, porém apresenta erro em uma de suas linhas. As linhas estão

numeradas apenas para facilitar a correspondência com as alternativas.

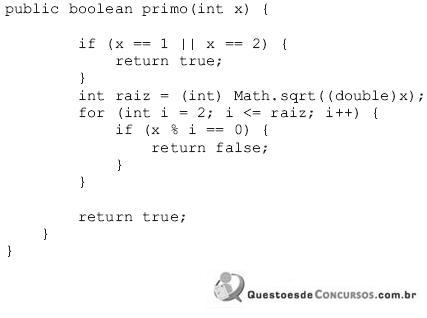

Qual a complexidade ciclomática do método?