Questões de Concurso

Para analista de sistemas júnior - engenharia de software

Foram encontradas 432 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - Atores humanos são identificados com base no papel que desempenham do ponto de vista do sistema, e não necessariamente no cargo que ocupam na instituição em que o sistema rodará.

II - A evolução dos casos de uso ao longo do ciclo de vida do projeto prevê que os mesmos ganhem em seu texto os detalhes específicos de implementação necessários à construção do software na tecnologia adotada.

III - As combinações possíveis do fluxo principal com os fluxos alternativos de um caso de uso fornecem todos os cenários possíveis para o mesmo, os quais, por sua vez, podem ser utilizados como unidades de planejamento, implementação e testes.

IV - É recomendável que cada caso de uso seja decomposto funcionalmente e passe a incluir casos de uso menores, sucessivamente, até a menor unidade implementável possível, atendendo ao princípio da decomposição funcional.

Estão corretas APENAS as afirmativas

I - Um portal em geral utiliza uma instância de banco de dados para armazenar informações específicas do portal, como as personalizações dos usuários, índices para busca, regras de autorização de acesso ao conteúdo e, possivelmente, o próprio conteúdo.

II - Os portais B2B (Business-to-Business) e B2G (Business-to-Government) normalmente apresentam estrutura tecnológica similar, fazendo uso de web services em uma arquitetura A2A (Application-to- Application).

III - Um portal corporativo B2E (Business-to-Employees) pode ser utilizado para prover, além do conteúdo específico de interesse dos funcionários, recursos de integração com ferramentas de data warehouse e BI (Business Intelligence).

IV - Ferramentas mais avançadas de portal fornecem recursos para detecção de padrões de comportamento e áreas de interesse dos usuários, que serão utilizados para fornecer conteúdo personalizado ao mesmo.

Estão corretas as afirmativas

I - A norma ISO 27001 estabelece uma abordagem do tipo PDCA (Plan, Do, Check, Act) para a definição e manutenção do ISMS.

II - A norma ISO 27001 prescreve as práticas de implantação e as métricas utilizadas para avaliar o desempenho do ISMS.

III - Um dos controles listados na norma ISO 27001 preconiza que a organização deve manter contato com grupos especiais de interesse ou outros fóruns e associações profissionais especializados em segurança.

IV - O ISMS é definido formalmente na ISO 27001 como um conjunto de regras (rules) e boas práticas (best practices) nas áreas de segurança física, autenticação de usuários, autorização de acessos e manutenção de um ambiente controlado para o tratamento e gerenciamento de informação e ativos sensíveis.

Estão corretas APENAS as afirmativas

I - Ana fez um pedido;

II - Ana sabe que Beatriz tem acesso ao sistema de almoxarifado;

III - Carlos não conversou com Ana;

IV - Beatriz conhece Carlos.

São verdadeiras APENAS as conclusões

questões de nos 36 e 37.

Um sistema legado utiliza uma senha alfanumérica de 4 posições,

onde só são permitidos dígitos de 0 a 9 e caracteres

alfabéticos maiúsculos de A a Z (incluindo as letras K, W e

Y). Uma senha válida deve ter exatamente 4 caracteres, conter

pelo menos um caracter alfabético, e não pode conter ou

ser igual ao login do usuário.

questões de nos 36 e 37.

Um sistema legado utiliza uma senha alfanumérica de 4 posições,

onde só são permitidos dígitos de 0 a 9 e caracteres

alfabéticos maiúsculos de A a Z (incluindo as letras K, W e

Y). Uma senha válida deve ter exatamente 4 caracteres, conter

pelo menos um caracter alfabético, e não pode conter ou

ser igual ao login do usuário.

I - Uma folha de estilo CSS é um documento XML, em conformidade com o esquema XML xsd:css mantido pelo consórcio W3C, o que constitui uma barreira inicial de adoção para organizações onde o layout e a programação visual dos sites e portais são mantidas por profissionais de criação ao invés de desenvolvedores.

II - O uso de folhas de estilo CSS externas, em alternativa à marcação com atributos nos tags HTML e XHTML, proporciona uma redução significativa da exigência de banda, melhorando a experiência do usuário e demandando menos recursos dos servidores do site.

III - É possível especificar folhas de estilos diferentes para diferentes mídias em que a página será utilizada, o que permite, por exemplo, que uma mesma página se apresente de forma diferente quando visualizada no browser e impressa.

IV - O termo "Cascading", que, em Português, pode ser traduzido como "Em Cascata", reflete o fato de que, durante a aplicação de estilos a um documento, os tags que satisfazem a mais de um seletor receberão apenas os atributos de estilo do seletor especificado por último, ignorando todos os atributos de seletores anteriores.

Estão corretas APENAS as afirmativas

I - Será preciso dotar o servidor de aplicação de um certificado digital.

II - Será preciso obter uma autorização de funcionamento (FA) de uma autoridade certificadora (CA).

III - Se um cliente não possuir uma identidade digital, tal como um e-CPF ou e-CNPJ, somente serão criptografados os dados enviados do cliente para o servidor; nesta situação, o servidor não deve exibir dados sigilosos para o cliente, pelo fato de os mesmos estarem sujeitos à interceptação; esta é a principal razão pela qual alguns serviços na Internet só são disponibilizados para clientes que possuem identidade digital.

IV - Um mesmo endereço de Internet poderá ser usado para conexões HTTP e HTTPS, desde que sejam utilizadas portas diferentes para cada um.

Estão corretas APENAS as afirmativas

Considere as tabelas de um banco de dados relacional descritas abaixo, onde os campos que compõem chaves primárias

estão assinalados com *.

Há uma chave estrangeira de VENDA para CLIENTE com base nos campos CODIGO_C e de VENDA para PRODUTO com

base nos campos CODIGO_P.

O campo CPF é chave candidata para CLIENTE e também é armazenado na tabela VENDA.

Os campos NOME e DESCRICAO também são chaves candidatas de suas respectivas tabelas.

Os campos CIDADE, PRECO, DATA e QUANTIDADE admitem valores repetidos.

Considere as tabelas de um banco de dados relacional descritas abaixo, onde os campos que compõem chaves primárias

estão assinalados com *.

Há uma chave estrangeira de VENDA para CLIENTE com base nos campos CODIGO_C e de VENDA para PRODUTO com

base nos campos CODIGO_P.

O campo CPF é chave candidata para CLIENTE e também é armazenado na tabela VENDA.

Os campos NOME e DESCRICAO também são chaves candidatas de suas respectivas tabelas.

Os campos CIDADE, PRECO, DATA e QUANTIDADE admitem valores repetidos.

SELECT C.CIDADE, AVG(P.PRECO)

FROM CLIENTE C, PRODUTO P, VENDA V

WHERE C.CODIGO_C = V.CODIGO_C AND P.CODIGO_P = V.CODIGO_P AND P.PRECO > 100

GROUP BY C.CIDADE

HAVING AVG(P.PRECO) < 200

O que exibe esse comando?

Considere as tabelas de um banco de dados relacional descritas abaixo, onde os campos que compõem chaves primárias

estão assinalados com *.

Há uma chave estrangeira de VENDA para CLIENTE com base nos campos CODIGO_C e de VENDA para PRODUTO com

base nos campos CODIGO_P.

O campo CPF é chave candidata para CLIENTE e também é armazenado na tabela VENDA.

Os campos NOME e DESCRICAO também são chaves candidatas de suas respectivas tabelas.

Os campos CIDADE, PRECO, DATA e QUANTIDADE admitem valores repetidos.

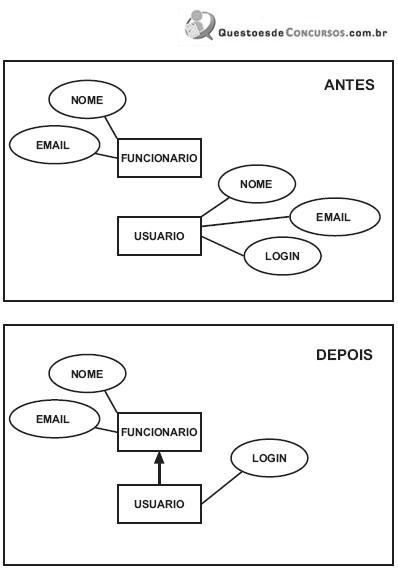

Um modelo entidade-relacionamento foi reestruturado conforme mostrado na figura acima. Concluiu-se que todos os usuários eram funcionários, embora nem todos os funcionários fossem usuários. O modelo relacional derivado desse modelo conceitual possuía originalmente duas variáveis de relação básicas, com os mesmos nomes das entidades correspondentes, tendo ambas EMAIL como chave primária. Considerando que a variável de relação FUNCIONARIO não será modificada e que a independência de dados lógica será honrada, a variável de relação USUARIO