Questões de Concurso

Para auditor federal de controle externo

Foram encontradas 917 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o próximo item, relativo à Lei n.º 13.709/2018 (Lei Geral de Proteção de Dados atualizada).

Em caso de cumprimento de obrigação regulatória pelo

controlador, permite-se o tratamento de dados pessoais.

Com relação à gestão de contratação de soluções de TI e aos atos normativos do ME/SLTI Instrução Normativa n.º 1/2019, julgue o item a seguir.

A análise de riscos se inicia na fase de gestão do contrato, na

qual a equipe de fiscalização do contrato, sob coordenação

do gestor do contrato, realiza a análise dos principais riscos e

acompanha as ações de tratamento desses riscos.

Com relação à gestão de contratação de soluções de TI e aos atos normativos do ME/SLTI Instrução Normativa n.º 1/2019, julgue o item a seguir.

Na gestão e fiscalização do contrato de fornecimento da

solução de TI, devem-se estipular os critérios de aceitação

dos serviços prestados, abrangendo, entre outros aspectos, os

níveis mínimos de serviços com os valores adequados aos

elementos que compõem essa solução.

Com relação à gestão de contratação de soluções de TI e aos atos normativos do ME/SLTI Instrução Normativa n.º 1/2019, julgue o item a seguir.

Na fase de gestão de contratação de soluções de TI, o gestor

do contrato, com o apoio da equipe de planejamento da

contratação, acompanha e tem como objetivo garantir a

adequada prestação dos serviços durante todo o período de

execução do contrato.

Julgue o próximo item, relativo ao que estabelecem as Leis n.º 13.303/2016 e n.º 10.520/2002.

Se a empresa XYZ for uma empresa pública cuja maioria do

capital votante seja de propriedade do Distrito Federal, será

admitida, nesse caso, a participação de entidades da

administração indireta dos estados no capital dessa empresa.

No que tange a gestão de riscos e continuidade do negócio, julgue o próximo item.

Segundo a NBR n.º 27005:2019, a abordagem da gestão de

riscos de segurança da informação define que se deve adotar

um método de fazer a gestão da segurança para todos os

processos existentes para facilitar o treinamento dos

colaboradores.

Com relação a segurança em recursos humanos, julgue o seguinte item.

Na NBR n.º 27001:2013, está previsto que as

responsabilidades pela segurança da informação

permaneçam válidas após um encerramento ou mudança da

contratação, devendo ser definidas, comunicadas aos

funcionários ou partes externas e cumpridas.

Julgue o item a seguir, acerca de segurança para trabalho remoto.

A rede privada virtual, ou VPN (virtual private network), é

uma tecnologia de rede implementada para conectar um ou

mais computadores a uma rede privada pela Internet.

Julgue o item subsequente, a respeito de políticas para o uso de dispositivo móvel.

A ameaça em segurança dos dispositivos móveis da empresa

denominada ataques de engenharia social é caracterizada

pelo mau uso dos recursos de rede, dispositivo ou identidade,

como, por exemplo, ataques de negação de serviço.

Julgue o próximo item, que se refere a desenvolvimento e manutenção de sistemas.

Mudanças em sistemas dentro do ciclo de vida de

desenvolvimento devem ser controladas utilizando-se

procedimentos formais de controle de mudanças.

Julgue o item seguinte, acerca de controle de acesso.

No controle de acesso, somente os usuários que tenham sido

especificamente autorizados podem usar e receber acesso às

redes e aos seus serviços.

Julgue o item a seguir, a respeito da NBR ISO/IEC n.º 27001:2013.

Segundo a referida norma, um incidente de segurança da

informação é uma ocorrência identificada de um estado de

sistema, serviço ou rede, que indica uma possível falha no

sistema de gestão da informação.

Julgue o próximo item, com relação a COBIT 2019 e ITIL 4.

O DevOps no COBIT 2019 é considerado uma área de foco

(focus area), porque ele pode ser considerado uma questão

de governança de TIC, sendo assim necessário realizar o

gerenciamento de seus componentes.

Julgue o próximo item, com relação a COBIT 2019 e ITIL 4.

As práticas no sistema de valores de serviço (SVS) da ITIL 4

destinam-se a atingir um objetivo; elas estão relacionadas ao

gerenciamento de serviço que busca habilitar o valor, na

forma de serviços, para os clientes.

Considerando os sistemas de gerenciamento de banco de dados (SGBD) e o Comitê Gestor da Internet no Brasil (CGIbr), julgue o item seguinte.

No PostgreSQL 13 é possível obter informações das configurações correntes do SGBD por meio de consultas às suas views nativas. O comando abaixo permite obter o número máximo de conexões ativas que uma database, de nome bancodedados, pode receber.

SELECT max_connections FROM pg_stat_database

WHERE datname= 'bancodedados';

Considerando os sistemas de gerenciamento de banco de dados (SGBD) e o Comitê Gestor da Internet no Brasil (CGIbr), julgue o item seguinte.

Cabe ao CGIbr estabelecer diretrizes na execução do registro

de nomes de domínio, bem como na alocação de endereço

IP.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

Em arquitetura em nuvem, dentre os tipos SaaS, IaaS e PaaS,

o serviço de becape é restrito aos dois últimos, haja vista que

no SaaS não há como personalizar os recursos de hardware,

que é essencial para oferecer métodos eficazes de cópias

regulares de um fornecedor de serviços para outro local.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

No Red Hat Enterprise Linux 7, firewalld é um serviço de

firewall baseado em host (host-based firewall) que utiliza os

conceitos de zonas e serviços, em que as zonas são conjuntos

predefinidos de regras.

Julgue o item subsecutivo, relativos a sistemas operacionais, redes de computadores e arquitetura em nuvem.

No Red Hat Enterprise Linux 7, systemd é um gerenciador

de sistema e de serviços; o comando systemctl se

comunica com serviços que são gerenciados pelo systemd.

O serviço nfs-server é reiniciado como a seguir.

systemctl reload nfs-server.service

Julgue o próximo item, com relação à engenharia de software.

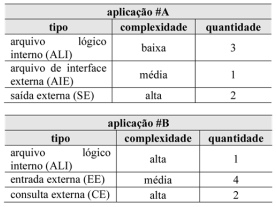

Se as tabelas a seguir descrevem a quantidade e a complexidade das funções de dados e de transação de duas aplicações #A e #B, então a quantidade de pontos de função brutos da aplicação #A é maior que a da aplicação #B.