Questões de Concurso Para técnico previdenciário

Foram encontradas 741 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

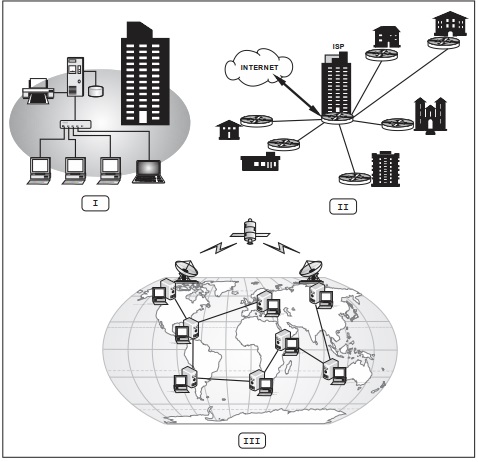

Quanto à distância ou distribuição geográfica, as redes I, II e III da figura são classificadas, correta e respectivamente, como:

I. Baseia-se no fato de que apenas o dono conhece a chave privada e que, se ela foi usada para codificar uma informação, então apenas seu dono poderia ter feito isto. A verificação é feita com o uso da chave pública, pois se o texto foi criptografado com a chave privada, somente a chave pública correspondente pode decodificá-lo.

II. É uma ferramenta que permite que aplicações como comércio eletrônico, assinatura de contratos, operações bancárias, iniciativas de governo eletrônico, entre outras, sejam realizadas. São transações feitas de forma virtual, ou seja, sem a presença física do interessado, mas que demandam identificação clara da pessoa que a está realizando pela internet. O documento contém os dados de seu titular conforme detalhado na Política de Segurança da Autoridade Certificadora.

É correto afirmar que

O protocolo em destaque no texto é