Questões de Concurso Militar Quadro Técnico 2017 para Primeiro Tenente - Informática

Foram encontradas 50 questões

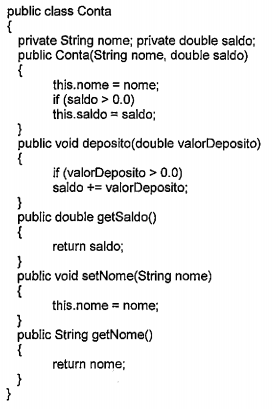

Examine o trecho de código Java abaixo, que implementa a classe Conta.

Considerando os conceitos de programação orientada a

objetos, é INCORRETO afirmar que:

Observe as seguintes características da Governança de Dados de uma empresa:

- há uma antecipação tímida de erros relativos aos dados;

- algumas expectativas sobre dimensões de qualidade são articuladas, como precisão e consistência estrutural e semântica;

- há tentativas de se organizarem fontes únicas de dados;

- políticas iniciais sobre dados são delineadas;

- análises de causas raízes de erros são inicialmente identificadas;

- melhores práticas começam a ser adotadas por áreas separadas.

Segundo Barbieri (2011), o nível de maturidade da Governança de Dados dessa empresa é:

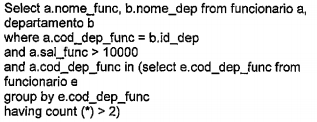

Funcionário (id_func, nome_func, cod_dep_func, sal_func) Departamento (id_dep, nome_dep)

Considerando as tabelas descritas acima, analise o seguinte comando SQL:

O resultado do comando SQL apresentado acima é:

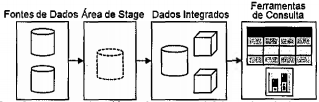

De forma geral, além dos repositórios de dados, as ferramentas existentes podem ser divididas em dois grupo. O primeiro é o responsável pela extração dos dados de múltiplos sistemas operativos e fontes externas, assim como pela limpeza, transformação e integração dos dados; enquanto o segundo é o responsável pelas consultas orientadas para o usuário final. Tais ferramentas são, respectivamente:

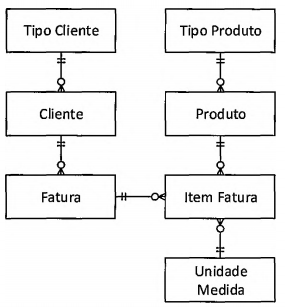

Observe o Modelo Conceitual apresentado a seguir.

Segundo Rêgo (2013), com base no modelo conceitual acima,Tipo Cliente, Tipo Produto e Unidade de Medida

são dados:

Segundo Stallings (2008), diversas técnicas para oferecer segurança na Web são possíveis e, por sua vez, têm sido consideradas semelhantes nos serviços que oferecem e, até certo ponto, nos mecanismos que utilizam. No entanto, diferem com relação ao seu escopo de aplicabilidade e ao seu local relativo dentro da pilha de protocolo TCP/IP. Sendo assim, correlacione as técnicas de segurança às suas respectivas características e, a seguir, assinale a opção correta.

TÉCNICAS DE SEGURANÇA

I- Secure Socket Layer (SSL)

II- Layer Service (TLS)

III- IP Security (IPSec)

IV- Secure Socket Layer (SSL) / Transport Layer Service (TLS)

CARACTERÍSTICAS

( ) Inclui uma capacidade de filtragem pela qual somente o tráfego selecionado precisa ser submetido à etapa adicional de seu processamento.

( ) Oferece serviços de segurança entre TCP e aplicações que usam TCP.

( ) Implementa segurança logo acima do TCP na internet.

( ) Inclui mecanismos de protocolo para permitir que dois usuários TCP determinem os mecanismos e serviços de segurança que serão usados.

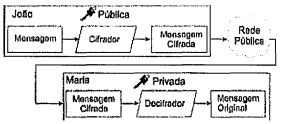

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave

No sistema operacional Linux, é possível definir individualmente as permissões para: o dono de um arquivo; para usuários que façam parte do mesmo grupo; e para os outros, o que inclui todos os demais usuários com acesso ao sistema. A Marinha do Brasil possui um servidor usado por diversos usuários que armazena um arquivo chamado prova. O usuário banca precisa conceder permissões ao arquivo prova conforme ilustrado a seguir:

-rwxrw-r--1 banca user 8192 jul 17 11:15 prova*

Para que as permissões do arquivo prova sejam alteradas para -rwxrw-r--, o usuário banca deve executar o comando