Questões Militares Comentadas para ciaar

Foram encontradas 488 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O Art. 37 da Constituição Federal explicita alguns princípios que devem ser observados em todas as esferas de Governo.

A esse respeito, pode-se dizer que

A Constituição de 1988 provocou mudanças sem precedentes na gestão pública, em parte como uma reação ao clientelismo que dominou o país naqueles anos.

Pode-se dizer que um exemplo de tais mudanças é

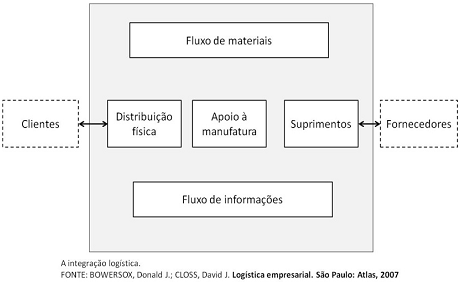

A Logística não se refere apenas à distribuição física, mas também à armazenagem, gestão do estoque e das compras, atividades de apoio e ainda à logística reversa. Ao longo do tempo, a área vem evoluindo, passando de ações isoladas para ações sinérgicas, ou seja, à logística integrada e, atualmente, Supply Chain Management (Gerenciamento da Cadeia De Suprimentos). Na Aeronáutica, essa importante atividade fica a cargo do Centro Logístico da Aeronáutica (CELOG).

A figura a seguir representa, de forma básica, uma integração logística.

Em relação a este fluxo, pode-se dizer que

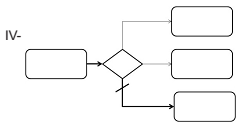

Um dos padrões de notações para a especificação de modelagem de processos de negócio é a Business Process Modeling Notation (BPMN), que tem como objetivo padronizar a comunicação entre os envolvidos. A especificação é realizada pelo modelo denominado Business Process Diagram (BPD), o qual classifica os fluxos de execução em quatro tipos.

Observe as ilustrações a seguir dos tipos de fluxos de execução.

A sequência (de I a IV) que apresenta, respectivamente, a denominação de cada tipo de fluxo é