Questões Militares

Para primeiro tenente - informática

Foram encontradas 487 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A Engenharia de Software consiste na aplicação de uma abordagem sistemática, disciplinada e quantificável no desenvolvimento, na operação e na manutenção de software. Nesse contexto, coloque V (verdadeiro) ou F (falso) nas afirmativas abaixo, de acordo com os conceitos relacionados a projeto de sistema, assinalando a seguir a opção que apresenta a sequência correta.

( ) Na Engenharia de Software orientada a aspectos, ponto de corte é uma declaração, inclusa em um aspecto, que define os pontos de junção nos quais o adendo de aspecto associado deve ser executado.

( ) O conceito de independência funcional é um resultado indireto da separação por interesses, da modularidade e dos conceitos de abstração e encapsulamento de informações.

( ) Refatoração é uma técnica de reorganização que simplifica o projeto (ou código) de um componente de tal forma que altere o mínimo possível seu comportamento externo.

( ) Abstração procedural refere-se a uma sequência de instruções que têm uma função específica e limitada.

( ) O princípio de encapsulamento de informações sugere que os módulos sejam caracterizados por decisões de projeto que ocultem (cada uma delas) de todas as demais.

Correlacione a fase do exame forense em dispositivos de armazenamento computacional com a respectiva atividade exercida, e assinale a opção que apresenta a sequência correta.

FASE DO EXAME

I- Preservação

II- Extração

III- Análise

IV- Formalização

ATIVIDADE EXERCIDA PELO PERITO

( ) Devido à fragilidade e à sensibilidade das mídias de armazenamento computacional, deve efetuar a duplicação do equipamento original.

( ) Efetuar o reconhecimento do local, identificando os equipamentos computacionais existentes, incluindo computadores, notebooks, pontos de acesso de rede e outros.

( ) Deve sempre ter em mente que o material questionado nunca pode ser confundido. No caso de disco rígido, é sempre importante informar a marca, o modelo, o número de série, a capacidade de armazenamento e o país de fabricação.

( ) Inicializar o sistema operacional do disco rígido apreendido em uma máquina virtual, possibilitando ao perito visualizar e utilizar o sistema operacional contido no dispositivo questionado, como se ele estivesse sido ligado normalmente.

( ) Efetuar a indexação dos dados contidos em dispositivos de armazenamento computacional, varrendo todos os dados (bits) do dispositivo, localizando todas as ocorrências alfanuméricas, organizando-as de forma que sejam acessadas e recuperadas rapidamente.

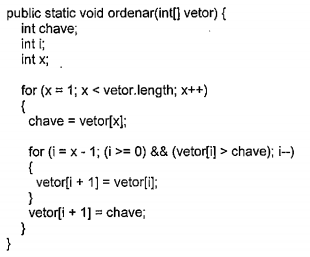

Analise o algoritmo a seguir.

É correto afirmar que o algoritmo acima representa

ordenação:

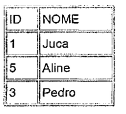

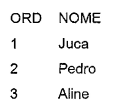

Observe a tabela ALUNO abaixo.

Ao se realizar uma consulta na tabela ALUNO obteve-se a resposta abaixo.

Assinale a opção na qual a consulta apresenta o resultado

acima.

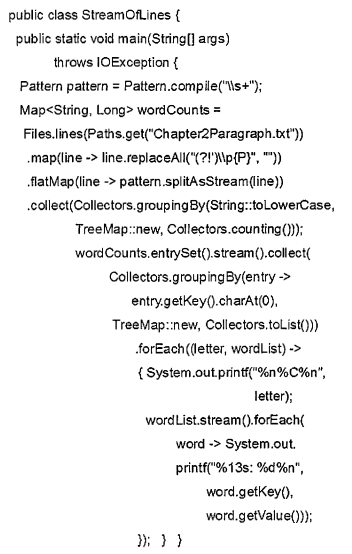

Observe o extrato do código abaixo.

Sobre esse código, assinale a opção correta.