Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

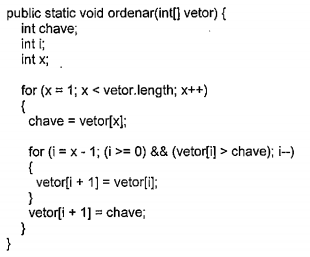

Analise o algoritmo a seguir.

É correto afirmar que o algoritmo acima representa

ordenação:

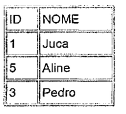

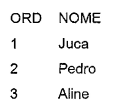

Observe a tabela ALUNO abaixo.

Ao se realizar uma consulta na tabela ALUNO obteve-se a resposta abaixo.

Assinale a opção na qual a consulta apresenta o resultado

acima.

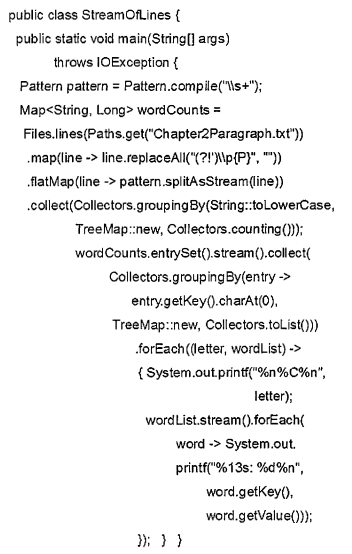

Observe o extrato do código abaixo.

Sobre esse código, assinale a opção correta.