Questões de Concurso Sobre algoritmos e estrutura de dados

Foram encontradas 3.122 questões

O tempo de execução da operação POP (desempilhar) em uma pilha com n elementos é

[54, 26, 93, 17, 77, 31, 44, 55, 20].

Nesse caso, quantas trocas serão feitas na terceira varredura (iteração)?

O algoritmo de ordenação mais eficiente para essa tarefa é a(o)

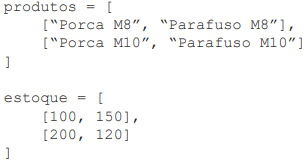

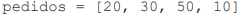

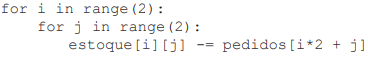

Diariamente, é atualizado um vetor que contém a quantidade de pedidos solicitados ao almoxarifado para cada item, sendo os dois primeiros itens do vetor correspondentes aos respectivos dois itens da primeira linha da matriz estoque, e os dois itens subsequentes correspondentes aos itens da segunda linha de estoque:

O código abaixo é executado no final do dia:

Após a execução do código, qual será o estado final da matriz de estoque?

Fonte: IFSP, 2024.

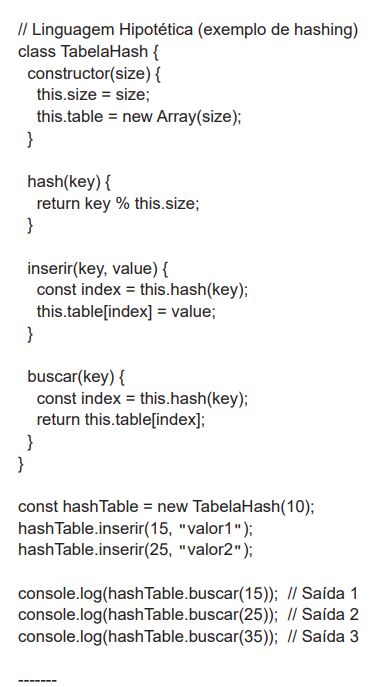

Considere o seguinte código em uma linguagem de programação hipotética que possui função de hashing.

Considerando-se esse código, sobre o hashing, verifica-se que a(o)

Determinada empresa venceu a licitação de uma secretaria de transportes municipal para a implementação de um software que faz o cálculo da melhor rota, dentre diversas possíveis, para que o ônibus da prefeitura ligue os pontos inicial e final da linha mais frequentada com distância percorrida mínima.

Nesse contexto, o responsável pelo projeto resolveu utilizar um algoritmo consagrado de caminho mínimo, o algoritmo de

Sobre funções hash, analise os itens a seguir:

I. O SHA1 é uma função de hash que gera como resultado um resumo de 128 bytes.

II. O SHA2 é composto por uma família de algoritmos que incluem versões como SHA-224, SHA-256, SHA-384 e SHA-512.

III. SHA-3 é um subconjunto da família primitiva criptográfica Keccak.

Está(ão) CORRETO(S):

Considere uma função de busca recursiva em uma estrutura de dados do tipo árvore binária de busca. A eficiência dessa função é crucial para a performance de consultas em um banco de dados que utiliza essa estrutura para indexação.

Elaborado pelo(a) autor(a).

Dada a importância da escalabilidade e do consumo eficiente de recursos, e considerando uma árvore binária de busca balanceada, a opção que oferece a melhor implementação para a função de busca é aquela que

O algoritmo utilizado por Amanda será:

Para garantir os critérios da comunicação, Iago deverá aplicar uma:

I. Função de Hash: h(x) = x % 10 mapeia uma chave x para um índice entre 0 e 9.

II. Operação de Módulo: % retorna o resto da divisão.

III. Colisões: quando várias chaves mapeiam para o mesmo índice, ocorre uma colisão.

IV. Encadeamento: técnica para resolver colisões na qual cada posição na tabela contém uma lista de chaves.

Nesse contexto, o analista Zudo está implementando um sistema de armazenamento de dados utilizando uma tabela Hash de tamanho 10. Ele escolhe a função de Hash h(x) = x % 10 para mapear as chaves. Ao enfrentar o desafio das colisões, Zudo opta pela técnica de encadeamento para gerenciá-las. Ele então insere as chaves {15, 25, 35, 45, 55} na tabela Hash. A estrutura final dessa tabela será:

O resultado, em binário, encontrado por Daniel é: