Questões de Concurso Público CEFET-MG 2014 para Técnico de Tecnologia da Informação

Foram encontradas 50 questões

I. Garoto, me escuta!

II. Garoto, escuta-me!

III. Aqui, trabalha-se muito.

IV. Aqui se trabalha muito.

V. Ser-me-ia agradável visitá-lo.

VI. Diga-me isto só, lhe pediu o amigo.

Estão corretos os itens

O sistema utilizado para que a mensagem de Bob seja enviada à Alice, sem ser interceptada, é

( ) Phishing é o tipo de fraude em que um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e de engenharia social.

( ) Rootkit é um conjunto de programas e de técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido.

( ) Cavalo de Tróia é um programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

( ) Spoofing é uma técnica que consiste em inspecionar os dados trafegados em redes de computadores, por meio de programas específicos.

( ) Scan é uma forma de efetuar buscas minuciosas em redes, com o objetivo de identificar computadores ativos e coletar informações sobre eles como, por exemplo, serviços disponibilizados e programas instalados.

A sequência correta é

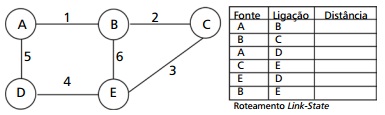

A sequência correta que preenche a tabela de roteamento para o roteador A, conforme a rede interconectada na figura, utilizando-se o algoritmo link-state, é

I- A Memória Virtual, encontrada no processador, é muito menor que a Memória RAM, mas possui uma importância muito grande, pois é utilizada para acelerar a obtenção de informações para o processador.

II- A Memória Principal, também chamada de Memória RAM, armazena os programas e as informações que estão em uso no computador.

III- A Memória Secundária mantém, temporariamente, os dados não utilizados, para liberar espaço na Memória Principal, e nela também ficam armazenados os arquivos do usuário.

IV- A Memória Cache, recurso utilizado na computação, tem por finalidade criar um ambiente de memória contínua para os programas.

Estão corretas as afirmativas

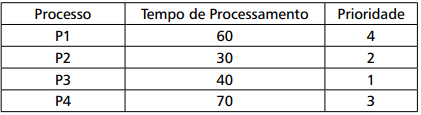

O algoritmo de escalonamento que deve ser executado para minimizar o tempo médio de turnaround desses processos é

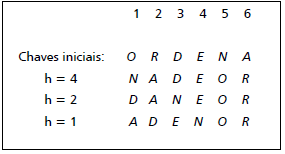

O método de ordenação indicado pela figura é o

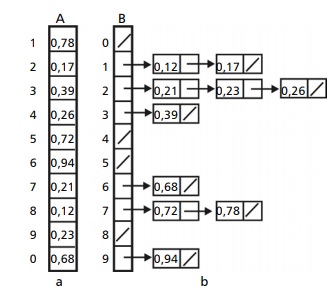

A figura mostra a operação de ordenação sobre um arranjo de entrada de 10 números, feita pelo algoritmo bucket sort, que tem como característica

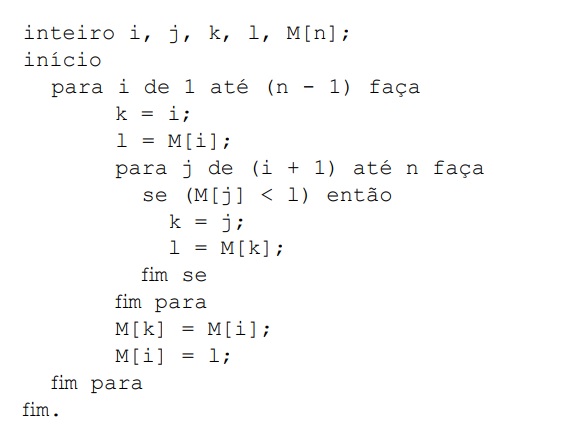

Analise o algoritmo apresentado a seguir.

A situação dos elementos de M após sua execução, sendo, inicialmente, M = [2, 3, 1, 4, 6, 12, 12, 6] é

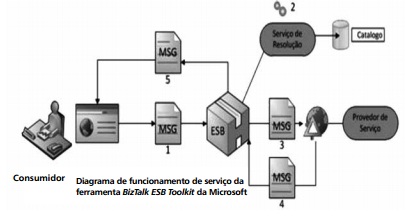

O passo 3 indica que o ESB está

( ) Diagrama de implantação é uma representação do sistema que mostra o fluxo de uma atividade para outra.

( ) Operação é a implementação de um serviço a ser solicitado por algum objeto da classe para modificar o comportamento.

( ) Associação é uma forma de relacionamento em que um item utiliza as informações de outro item, mas não necessariamente o inverso.

( ) Dependência é um relacionamento estrutural que especifica objetos de um item conectados a objetos de outro item.

( ) Diagrama de comunicação é uma representação do sistema que enfatiza a organização estrutural de objetos que enviam e recebem mensagem.

A sequência correta é

( ) Ocultamento é o princípio de projeto por meio do qual cada componente de um programa deve agregar toda a informação relevante para sua manipulação como uma unidade.

( ) Arquivos .java são aqueles que possuem uma classe do tipo public, e essa classe precisa, obrigatoriamente, ter o mesmo nome do arquivo .java.

( ) Herança é o princípio por meio do qual duas ou mais classes, derivadas de uma mesma superclasse, podem invocar métodos que têm a mesma identificação, mas comportamentos distintos.

( ) Atributos são variáveis ou campos que indicam possíveis informações armazenadas por um objeto de uma classe.

( ) Private é um modificador que permite declarar que um atributo ou método é visível apenas para as classes do mesmo pacote ou para as subclasses daquela

classe.

A sequência correta é