Questões de Concurso

Comentadas para sefaz-sc

Foram encontradas 505 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. O algoritmo SHA-1 é um exemplo de função geradora de digest (resumo) adotado no processo de assinaturas digitais. Este algoritmo possui vulnerabilidades já comprovadas no que se refere a resistência a colisões, porém continua sendo amplamente adotado em assinaturas de documentos digitais.

2. Em um sistema de cadastro de usuários, antes de ser salva no banco de dados, a senha do usuário é criptografada com uma função hash unidirecional. Em caso de perda de senha, para recuperar a senha armazenada no banco, o sistema decifra a senha usando o algoritmo AES e a envia para o cliente.

3. Em sistemas criptográficos assimétricos que utilizam o algoritmo RSA, para se garantir a confidencialidade de uma mensagem, o emissor da mensagem deve cifrá-la usando sua chave privada RSA. Já o receptor da mensagem deverá decifrar a mensagem utilizando a chave pública do emissor.

4. Os algoritmos simétricos, que utilizam a mesma chave para cifrar e decifrar mensagens, podem oferecer cifragem de fluxo e cifragem de blocos. DES, 3DES e AES são exemplos de algoritmos simétricos que oferecem cifra de blocos.

5. Os algoritmos simétricos, como o DES e 3DES, são considerados mais eficientes, do ponto de vista de desempenho computacional, quando comparados com os algoritmos assimétricos, como o RSA.

Assinale a alternativa que indica todas as afirmativas corretas.

A instrução de consulta PL/SQL do Oracle que responde corretamente a consulta "Buscar os nomes dos fornecedores de Florianópolis que fornecem pregos ou parafusos" é:

Um mapeamento correto para um banco de dados relacional gera as seguintes tabelas, com chaves primárias sublinhadas:

A respeito dessas aplicações, é correto afirmar:

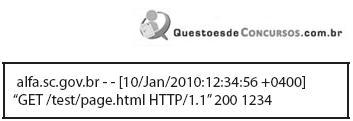

O registro de acesso foi efetuado utilizando o formato CLF (Common Log Format), que é suportado por diversos servidores Web, como por exemplo o Apache e o IBM WebSphere.

Com base nas informações contidas no registro, assinale a alternativa correta.

Assinale a alternativa correta a respeito dos fragmentos gerados pelo protocolo IP versão 4 a partir desse datagrama.

Técnica de Comutação

1. Comutação de circuitos

2. Comutação de pacotes

3. Comutação de células

Tecnologia de Rede

( ) ATM

( ) Ethernet

( ) MPLS

( ) Frame Relay

Assinale a alternativa que indica a sequência correta, de cima para baixo.