Questões de Concurso

Para ufrn

Foram encontradas 4.356 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O iptables é conhecido como o aplicativo de firewall Linux padrão. Na verdade, o iptables é apenas uma ferramenta que controla o módulo netfilter do Linux, permitindo a filtragem de pacotes. A operação do iptables é baseada em regras que são expressas em um conjunto de comandos. No departamento de TI da Security10, João terá que revisar o conjunto de regas do script atual de firewall iptables utilizado na empresa. Analisando as 2.954 linhas do arquivo de script, João se deparou com a seguinte REGRA-Y, definida a partir da sequência de comandos abaixo.

echo "0" > /proc/sys/net/ipv4/tcp_syncookies

$IPTABLES -N REGRA-Y

$IPTABLES -A INPUT -i $WAN -p tcp --syn -j REGRA-Y

$IPTABLES -A REGRA-Y -m limit --limit 1/s --limit-burst 4 -j RETURN

$IPTABLES -A REGRA-Y -j DROP

A REGRA-Y definida permite impedir o ataque de

A Segurança Computacional possui uma terminologia própria. Uma padronização na utilização dessa terminologia garante o correto entendimento entre os diferentes agentes envolvidos. Em relação a isso, considere as seguintes afirmações sobre a Segurança Computacional.

I A segurança física visa providenciar mecanismos para restringir o acesso às áreas críticas da organização a fim de garantir a integridade e autenticidade dos dados.

II Uma ameaça pode ser definida como algum evento que pode ocorrer e acarretar algum perigo a algum ativo da rede. As ameaças podem ser intencionais ou não-intencionais.

III São ameaças mais comuns às redes de computadores: o acesso não-autorizado, o reconhecimento (ex: PortScan) e a negação de serviço (ex: DoS ou DDoS).

IV O “Tripé da Segurança” é formado de Pessoas, Processos e Políticas de Segurança. De nada adianta uma Política de Segurança se Pessoas e Processos não forem considerados.

Em relação à Segurança Computacional, estão corretas as afirmativas

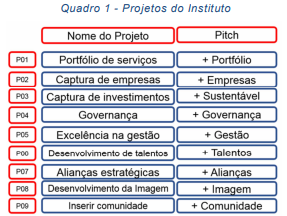

Segundo o Plano Quadrienal 2018-2021, um instituto de determinada universidade tem como objetivo a criação de um polo de excelência referente à formação de mão de obra, pesquisa, desenvolvimento e inovação, bem como o desenvolvimento de empreendimentos na área de tecnologia da informação (TI). Para tanto, nove projetos estão em desenvolvimento, conforme consta do Quadro 1 abaixo.

Considerando apenas as informações constantes no referido quadro e relacionando-as com o

objetivo do instituto, a criação do polo de excelência referente à

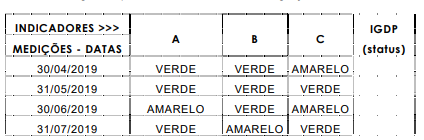

O escritório de projetos de uma universidade utiliza a metodologia Life Cycle Canvas de gestão de projetos que tem uma classificação baseada em cores para monitorar os indicadores, definindo o status do projeto partir dos seguintes critérios:

VERDE todos os indicadores da categoria apresentam status satisfatório.

AMARELO não existem indicadores com status vermelho, e a porcentagem de indicadores (considerando seus respectivos pesos) com status amarelo não ultrapassa 50%.

VERMELHO existe, pelo menos, um indicador com status vermelho ou mais da metade com status amarelo.

Usando a parametrização definida numa fase anterior do projeto, o tecnólogo em gestão pública elaborou o seguinte quadro de indicadores de integração:

Considerando os critérios referidos anteriormente, o status do respectivo projeto (IGDP) deve ser classificado como