Questões de Concurso

Para cge-pb

Foram encontradas 300 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando a Instrução Normativa SLTI nº 01, de 19 de janeiro de 2010, a equipe de contratação pode exigir em edital que os licitantes cumpram o seguinte critério de sustentabilidade ambiental:

Com base na Instrução Normativa SGD/ME nº 94, de 23 de dezembro de 2022, é obrigação da contratante:

A ASD fará o licenciamento baseada no(a):

Sendo assim, alinhada à Instrução Normativa SGD/ME nº 94, de 23 de dezembro de 2022, a contratante deve:

O tipo de XSS que o código malicioso é enviado na URL ou no cabeçalho HTTP, como parte da requisição, explorando um parâmetro que é exibido sem tratamento na página resultante, é o:

Nesse contexto, entre os controles do CIS v.8 elencados abaixo, o que se relaciona com sua definição corretamente é:

Diante disso, o modelo de ataque que ocorre quando uma parte não autorizada (pessoa, programa ou computador) insere objetos falsificados em um ativo, caracterizando um ataque contra a autenticidade, é o(a):

Assim, o aspecto que caracteriza uma vantagem do uso da arquitetura Zero Trust para a segurança da informação é:

Nesse contexto, a instrução que faz parte do controle da gestão da continuidade de negócio é:

Esse aspecto, numa estrutura de governança, é conhecido como:

O mecanismo usualmente utilizado nos gerenciadores de bancos de dados para evitar o dirty read, enquanto a transação não for encerrada, é conhecido como:

No contexto do PostgreSQL, analise o comando SQL a seguir.

CREATE TABLE TESTE_X PARTITION OF TESTE

FOR VALUES IN ('SP', 'RJ');

Esse comando tem por finalidade:

O índice mais utilizado, e usualmente adotado por default em gerenciadores de bancos de dados relacionais, é conhecido genericamente como:

I. No modelo Simple Recovery, o banco de dados pode ser recuperado até o ponto de último backup, full ou differential.

II. No modelo Full Recovery, o banco de dados pode ser recuperado até o ponto da falha, ou certo ponto no tempo.

III. O modelo bulk model não requer backup dos logs na recuperação.

Está correto somente o que se afirma em:

R (A, B, C, D, E)

Sobre essas colunas (ou atributos), João levantou as dependências funcionais seguintes.

A -> B B -> C C -> D D -> E D -> A

Dentre os esquemas SQL esboçados por João, o que melhor representa a tabela R, com suas restrições, é:

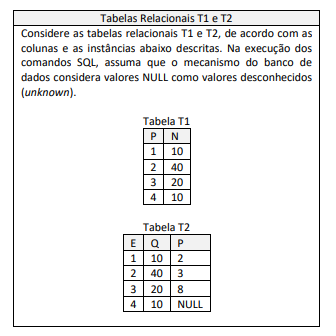

(1) P -> N (2) N -> P (3) E -> Q (4) E -> P (5) Q -> P (6) Q -> E (7) P -> E (8) P -> Q

Dessa lista enumerada, o conjunto completo das únicas dependências funcionais que poderiam ser corretamente depreendidas é:

select * from T1 full outer join T2 on T1.P=T2.P

Além da linha de títulos, a execução desse comando produz um resultado com: